Smishing kampány Iránban

Széleskörű kampányra hívják fel a figyelmet a Check Point Research kutatói, amely során SMS-ben kapott üzenetek segítségével próbálnak bakkártya adatokhoz jutni fenyegetési szereplők. Nagy tömegeket ért el a Flubot kampány is szerte a világon, a jelenleg azonosított kampány azonban inkább a pszichológiai manipuláció (social engineering) eszközeit használja fel.

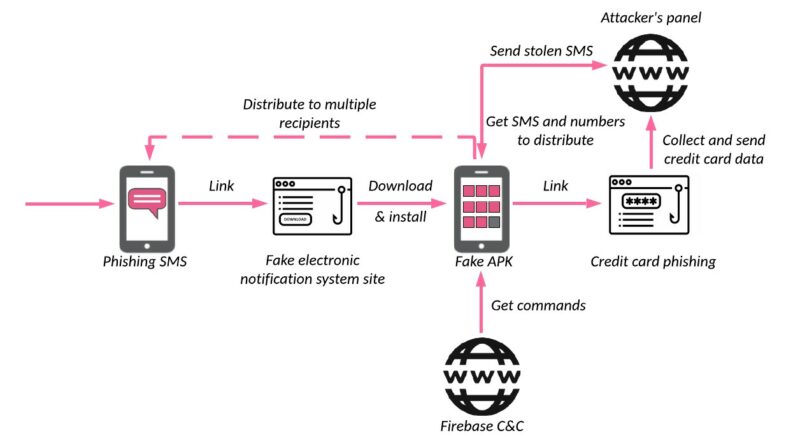

A felhasználók által kapott SMS-ek arra hívják fel a figyelmet, hogy bírósági eljárás van a célszemély ellen és egy linken ismerhető meg az eljárás részletei. Az eljárásra mutató hivatkozás egy látszólag kormányzati webhelyre irányítja az áldozatokat, ahol megkérik őket, hogy írják be személyes adataikat (pl. név, telefonszám stb.), és töltsenek le egy Android APK-fájlt. A telepítést követően az alkalmazás nemcsak olyan engedélyeket kér olyan tevékenységek végrehajtásához, amelyek általában nem kapcsolódnak az ilyen kormányzati alkalmazásokhoz, hanem egy hamis bejelentkezési képernyőt is megjelenít, amely utánozza a Sana-t, az ország elektronikus bírósági értesítési rendszerét, és felszólítja az áldozatot, hogy 1 USD-t kell fizetni ahhoz, hogy megismerje az adatokat. A fájl kártékony kódokat tartalmaz, amely nem csak a bankkártya, hanem a többfaktoros hitelesítési adatokat is ellopja és botnet részévé teszi az Android eszközt.

Így megszerzi a kártya adatokat és APK segítségével hozzáférést nyer a eszközhöz a támad fél.