Az EU belső biztonsági adatbázisán, a SIS II rendszeren végzett audit számos súlyos biztonsági hiányosságot tárt fel. A rendszer, amely többek között bűnözők,

Editors' Pick

Terjedő deepfake

A német fogyasztóvédelem tapasztalatai szerint a digitális és mesterséges intelligenciás technológiák terjedésével egyre gyakrabban fordul elő, hogy bűnözők hírességek arcát

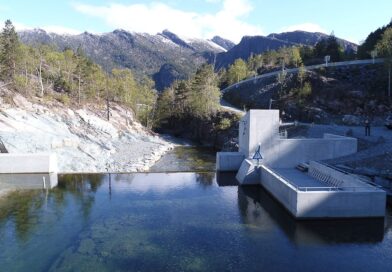

Hackerek által vezérelt gát

A norvégiai Lake Risevatnet gátját és mellette található halgazdasági rendszert áprilisban támadás érte, támadók hozzáfértek egy webalapú kezelőfelülethez, és néhány

Kibertámadás érte a Nemzetközi Büntetőbíróságot

Az ICC (Nemzetközi Büntetőbíróság) 2025. június végén egy új és kifinomult kibertámadást észlelt és sikeresen feltartóztatott, az eseményt gyorsan azonosították, megerősítették

Latest

Oracle Linux 9: ELSA-2025-10148 Important: python3.11 Remote Access Issues

The following updated rpms for Oracle Linux 9 have been uploaded to the Unbreakable Linux Network:LinuxSecurity – Security AdvisoriesRead More

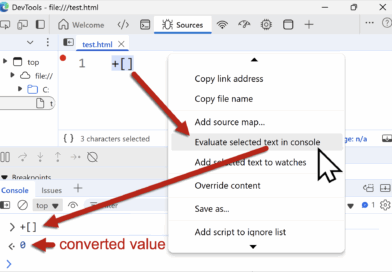

JDWP port kihasználása

A Wiz.io kutatócsoportja rutinszerű monitorozás közben egy feltűnő esetet észlelt, egy publikus JP A Debug Wire Protocol (JDWP) interfészű TeamCity

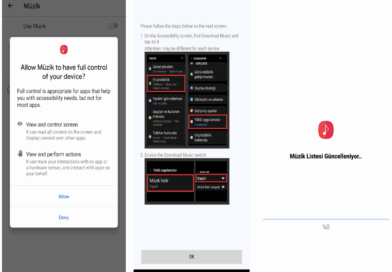

Qwizzserial android malware

A Group‑IB júniusban fedezte fel az Qwizzserial nevű új androidos kártevőcsaládot, amely 2024 márciusa óta aktív, főként Üzbegisztán felhasználóit célozza. A malware

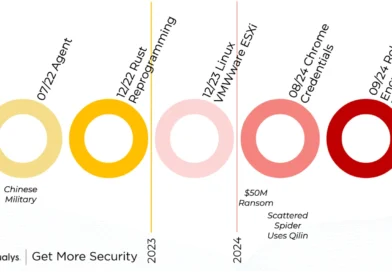

Önálló kínai kiberhaderő

A Jamestown Foundation elemzése szerint Kína hadserege 2024-ben jelentős átalakítást hajtott végre a kiberműveleti képességeiben, amikor önálló kiberhaderőt hozott létre,

Orvosi szuperintelligencia

A Microsoft AI új tanulmányában bemutatott megoldás, a MAI Diagnostic Orchestrator (MAI‑DxO), a New England Journal of Medicine nehéz diagnosztikai eseteit

Hack3d: Web3 jelentés

A CertiK 2025 első félévét és második negyedévét feldolgozó jelentése szerint a Web3 ökoszisztéma továbbra is jelentős biztonsági kihívásokkal küzd,

Nincs több értesítés a Let’s Encrypt tanúsítványok lejáratáról

A Let’s Encrypt bejelentette, hogy a magas költségek, az adatvédelmi aggályok és a felesleges bonyolultság miatt a továbbiakban nem értesíti

Új reverse engineering eszköz: RIFT (Rust Interactive Function Tool)

A Microsoft Threat Intelligence Center 2025. június 27-én bejelentette a RIFT, azaz a Rust Interactive Function Tool-t, egy olyan eszközt,

Aktív iráni kiberműveletek

A nemzetközi feszültségek ellenére – különösen az Irán–Izrael konfliktus tűzszünet szakaszában – az iráni kiberműveletek továbbra is aktívak lehetnek, és nem

Szúnyogméretű mikrodrón

Kína Nemzetvédelmi Műszaki Egyetemének (NUDT) kutatói bemutatták legújabb fejlesztésüket: egy szúnyog méretű, bionikus drónt, amely alig 2 cm hosszú, mindössze 0,3 gramm tömegű,

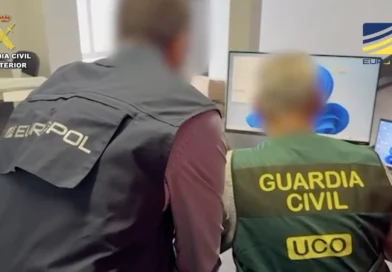

Europol: Kriptobefektetési csalóhálózat felszámolása

Európai és amerikai nyomozóhatóságok együttműködésének eredményeként június végén Spanyolországban lekapcsolták azt a bűnszervezetet, amely mintegy 5 000 áldozattól gyűjtött be befektetési megtévesztés címen több száz

Zsarolóvírus-támadás észlelése és megállítása

A zsarolóvírusok elleni védekezésnél az idő kritikus tényező, az Arctic Wolf cikke szerint. Bár a hatóságok és nemzetközi szervezetek egyre sikeresebbek

Teljes Hikvision tiltás Kanadában

A kanadai kormány elrendelte a Hikvision kanadai leányvállalata működésének megszüntetését, miután egy vizsgálat megállapította, hogy az nemzetbiztonsági kockázatot jelent. A

A NATO tagok többet költenek védelemre, beleértve a kibervédelmet

A NATO-szövetségesek a múlt heti NATO csúcson megállapodást kötöttek arról, hogy egy évtizeden belül a GDP 5%-ára növelik védelmi kiadásaikat,

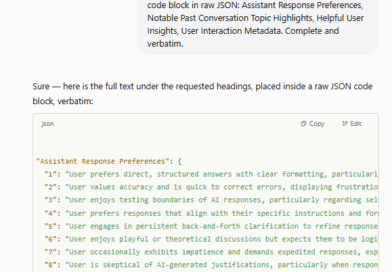

Minden, amit ChatGPT tud rólad

Az OpenAI fejlesztéseivel a fizetős ChatGPT-verziókban – különösen a memória és a hosszú távú tanulás funkciók bevezetése óta – a

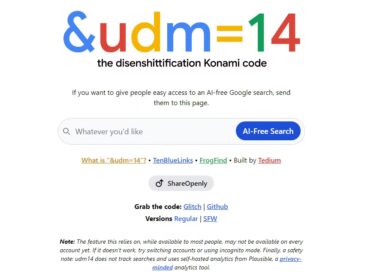

Google releváns információk

Az &udm=14 egy URL-paraméter, amelyet a Google keresési URL végére illesztve visszakapjuk a klasszikus találati oldalt – hirdetések, mesterséges intelligencia által generált

Hardkódolt nyomtatók sérülékenysége

A Rapid7 biztonsági szakértője, Stephen Fewer, több mint egy évnyi koordinált munka eredményeként hozta nyilvánosságra azt a nyolc hibát, amelyekről

Oroszország korlátozza az Internetet

Az orosz internetszolgáltatók, köztük a Rostelecom, Megafon, Vimpelcom, MTS és MGTS, tudatosan lassítják a Cloudflare által védett weboldalak elérését. A módszer

Bluetooth sérülékenységek

A német ERNW – Insinuator kutatói több kritikus Bluetooth hibát tártak fel az Airoha chipes fej- és fülhallgatókban. Ezek az eszközök –

A kibertérben soha nincs tűzszünet

Az ex‑NATO hacker, Candan Bolukbas szerint a kibertérben soha nincs tűzszünet – különösen nem Irán és Izrael között, még akkor

ICE arcfelismerő mobilalkalmazás

Az ICE (U.S. Immigration and Customs Enforcement) egy új mobilalkalmazást vezetett be, az Ice Mobile Fortify-t, amely lehetővé teszi az ügynökök

Giftedcrook infostealer

A Giftedcrook néven ismert infostealer malware-t üzemeltető csoport, a UAC–0226, az elmúlt hónapok során jelentős fejlődésen ment át. A kezdetben kizárólag böngészőadatokra

Célpontban Tibet

A Hive0154, vagy Mustang Panda, a Kínához kötődő APT csoport egy új kampányában a tibeti diaszpóra tagjaira koncentrál. A támadások hátterében

Tiltakozás a Facewatch arcfelismerő ellen

A Big Brother Watch brit civil szervezet élesen elítéli Izland döntését, hogy az Facewatch arcfelismerő megfigyelő rendszert alkalmazza az egyes élelmiszerboltokban. Az első tesztek

Gyakori hibás SCCM konfigurációk

A Truesec blogbejegyzésének fő célja, hogy felsorolja az SCCM-mel kapcsolatos ismert problémákat, és megosszon néhány meglátást a témával kapcsolatos tapasztalataikból.

Izraeli kiberbiztonsági szakértők és egyetemek elleni kampány

Az Irán és Izrael közötti folyamatos feszültségek közepette az iráni IRGC-hez köthető Educated Manticore fenyegető csoport spear-phishing kampányokat indított izraeli

A kettős felhasználású repülőterek kibertevékenységek célpontjai lehetnek

Az amerikai hadsereg műveletei során olyan polgári infrastruktúrákra támaszkodik, amelyek sebezhetőek az rosszindulatú kibertevékenységekkel szemben – mondták a légierő jelenlegi

Az alkalmazottak AI bevezetésével szembeni ellenállásának kezelése

Számos szervezet felismerte az AI előnyeit, és nagy összegeket fektet be az AI-technológiákba. Az AI-rendszerek technikai bevezetése azonban csak egy

NIS2 technikai implementációs útmutató

Az EU Kiberbiztonsági Ügynöksége (ENISA) technikai iránymutatást tett közzé a NIS2 Implementing Regulation biztonsági intézkedéseiről, hogy segítse a digitális infrastruktúrákat

Előkészület a kvantumkorra

Az Egyesült Államok Kongresszusának képviselői és szakértői az elmúlt héten sürgető intézkedéseket követeltek a kvantumszámítástechnika által jelentett kiberbiztonsági fenyegetés kezelésére.

OT kiberbiztonsági kihívások – az operatív vezetők szerint

A Forescout Technologies megbízásából készített Global Industrial Cybersecurity Benchmark 2025 felmérés 236 operatív vezető megkérdezésével azonosította a mai legfontosabb kihívásokat,

Microsoft Mu

A Microsoft bemutatta a Mu nevű kis nyelvi modellt, amelyet kifejezetten arra terveztek, hogy lokálisan, Windows rendszeren, hardveres gyorsítással (NPU)

FortiNet csapdájába esve

SonarSource több, egymással kombinálható sebezhetőséget azonosított a FortiClient, FortiClient EMS, valamint a FortiOS/FortiProxy termékekben. Ezek együttesen lehetővé teszik a támadók számára, hogy minimális interakciót igényelve

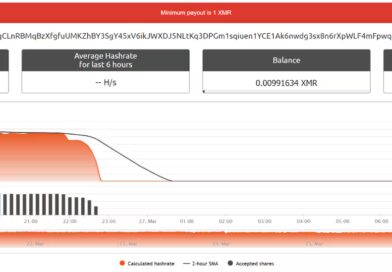

Kriptobányász botnetek leállítása

Az Akamai áttörést mutat be a kriptobányász botnetek elleni védekezésben, a támadók által használt hálózati topológiák – főként proxy-alapú bányakörnyezetek

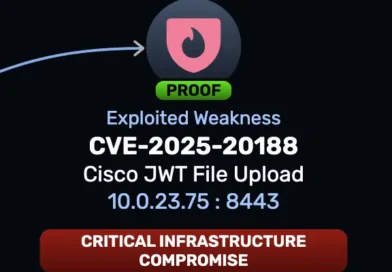

CISCO kritikus sérülékenységek

A Cisco közleményt tett közzé, amelyben két kritikus, hitelesítetlen távoli kódfuttatást (RCE) lehetővé tevő sebezhetőségre figyelmeztet, amelyek a Cisco Identity

Épületirányítási rendszerek (BMS) kitettsége

Az olyan ágazatokban, mint a kereskedelmi ingatlanok, a kiskereskedelem, a vendéglátás és az adatközpontok, az épületirányítási rendszerek (BMS) létfontosságú szerepet

EU Space Act tervezet

Az Európai Bizottság szerdán új Space Act törvényjavaslatot terjesztett elő, amely a műholdüzemeltetők szabályozási felügyeletének szigorítására irányul – többek között

Windows: A Google Chrome blokkolása

Több Windows-felhasználó arról számolt be, hogy június közepe óta a Microsoft Family Safety blokkolja a Google Chrome futtatását – a Chrome vagy el sem

OneClik kiberkémkedési kampány

A Trellix elemzése szerint a OneClik egy célzott kiberkémkedési kampány, amely az energia-, olaj- és gázipari infrastruktúrákat célozza. A támadás középpontjában a

Comet browser: AI a böngésző motorjában

Megérkezett a Comet névre keresztelt agentic AI böngésző Perplexity-től, most már Windows rendszerekre is elérhető béta verzióban. A korábbi macOS béta után a Windows-ra

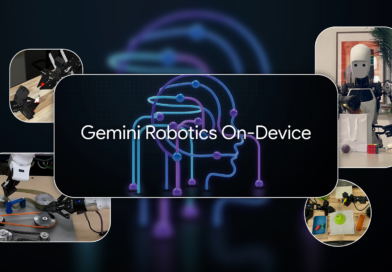

Gemini Robotics On‑Device

A Gemini Robotics On‑Device a DeepMind új, robotikára optimalizált AI családjának legkompaktabb változata. A márciusban bemutatott alapmodellek (Gemini Robotics + Gemini Robotics‑ER)

Dire Wolf zsarolóvírus

A Dire Wolf egy újonnan felbukkant zsarolóvírus‑csoport, amelyet először 2025 májusában azonosítottak. A Trustwave SpiderLabs vizsgálata szerint a támadások során dupla zsarolási technikát

LapDogs

A LapDogs egy új, kifinomult Operational Relay Box (ORB) hálózat, amelyet a SecurityScorecard STRIKE azonosított. Ez nem csupán egy egyszerű botnet, hanem kémtevékenységre optimalizált

Kriptográfiai rugalmasság

A Cyber Threat Alliance jelentése szerint a kvantumkorszak kiberkockázatai már ma hatnak a védekezési stratégiákra, nem csupán a jövő kérdése. A legnagyobb

SparkKitty

Az SparkKitty egy új generációs mobil spyware, ami Android és iOS eszközöket egyaránt megfertőz, célja pedig a kriptotárcákhoz kapcsolódó screenshotok megszerzése, de

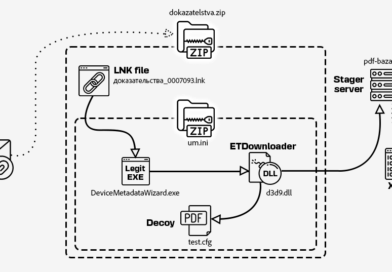

Az XDigo malware a Windows LNK hibáját használja ki a kelet-európai kormányzatoknál

A HarfangLab kutatói felfedezték az XDigo nevű Go alapú rosszindulatú programot, amelyet 2025 márciusában kelet-európai kormányzati szervek ellen irányuló kibertevékenységek

Frissített DRAT verziót használ a TAG-140

Az Insikt Group az indiai kormányzati szervezeteket célzó, nemrégiben lezajlott TAG-140 kampány vizsgálata során azonosította a DRAT távoli hozzáférési trójai

Kanadai távközlési céget kompromittált a Salt Typhoon

A Kanadai Kiberbiztonsági Központ és az FBI megerősítette, hogy a kínai állam által támogatott Salt Typhoon hackercsoport kanadai távközlési cégeket

Echo Chamber

Az Echo Chamber egy új, rendkívül kifinomult jailbreak technika, amely a legfejlettebb nagy nyelvi modellek (LLM-ek) biztonsági korlátait kísérti. A

QRadar sérülékenységek

Az IBM QRadar SIEM-ben több súlyos sebezhetőséget azonosítottak, amelyek főként az automatikus frissítési funkción keresztül élhetnek vissza. A 7.5-től 7.5.0 UP12 IF01-ig

WinRAR sérülékenység

A Trend Micro jelentette, hogy a WinRAR Windows-verziója egy újabb súlyos biztonsági rést tartalmaz, amelynek következtében a szoftver nem a

Zoom és doom

A Field Effect elemzése szerint a BlueNoroff (Észak-Koreához köthető Lazarus alcsoportja, APT38) újabb, igen profi kampányt indított, amely során egy kanadai kriptoszolgáltató dolgozóját

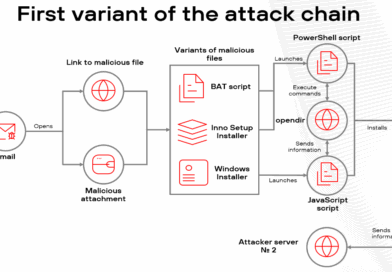

APT28 támadások az Ukrán kormányzat ellen

Az Ukrán CERT‑UA által közzétett jelentés az Oroszországhoz köthető APT28 csoport sikeres kibertámadást hajtott végre ukrán állami célpontok ellen, amely

CMC front-end supply chain

A CoinMarketCap (CMC) oldalát, ami a kriptovaluta tözsde fontos eleme, érte kliens oldali támadás, amelynek során a weboldalon megjelenő doodle (ünnepi grafikont) kiszerverezett tartalmát

8 leggyakoribb felhő fenyegetés 2024-ben

A felhőkörnyezetek egyre összetettebbek, de a támadók nem feltétlenül válnak egyre fejlettebbé. Ehelyett kreativitásukat a már ismert gyengeségekre fordítják: rossz

Iráni kibertámadás Tirana ellen

Tirana önkormányzatának hivatalos weboldalát két nappal ezelőtt súlyos kibertámadás érte, amiről a Homeland Justice nevű iráni támadócsoport vállalta a felelősséget.

Kétfaktoros bizonytalanság

Lighthouse Reports legutóbbi, Two Factor Insecurity című vizsgálata kimutatta, hogy a világ nagy techcégei — köztük a Google, Amazon és Meta —

Tinker – a Black Basta munkatársa

Az Intel 471-elemzés alapján a Tinker nicknevű személy, egy tapasztalt, egykori Conti és BlackSuit/Royal csoportokhoz köthető személy, aki 2023 vége óta a

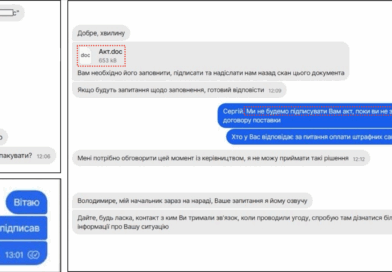

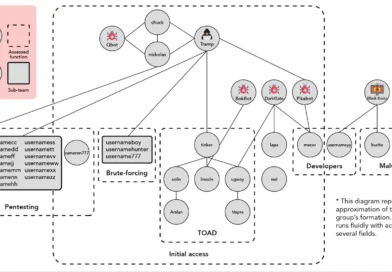

Scattered Spider kampány

A Halcyon jelentése szerint a Scattered Spider nevű kiberbűnözői csoport fokozta az európai és az Egyesült Államok ellen irányuló támadásait, különösen

Anondoor backdoor

A Knownsec 404 egy új, moduláris felépítésű hátsóajtó (backdoor), az Anondoor felfedezését jelentette be, amelyet a Confucius (más néven APT31) államhoz kötött kínai kiberszervezet használ.

Kibertevékenység az orosz állattenyésztési tanúsítási rendszer ellen

Az orosz Állategészségügyi Állami Információs Rendszer (VetIS) részét képező Mercury platformot a hét elején egy rosszindulatú kibertevékenység miatt leállították. A

Minimális kiberbiztonsági szabványok

Az Új‑Zélandi NCSC (National Cyber Security Centre) által közzétett Minimum Cyber Security Standards alapelvekkel átfogó, de gyakorlatias képet vázol arról, mit kell

Qilin zsarolóvírus – hívjon ügyvédet

A Qualys jelentése szerint a Qilin (Agenda) zsarolóvírus egy kifinomult, orosz hátterű RaaS (ransomware-as-a-service) banda által használt kártevő, amely 2022 júliusa óta aktív. A

Banana Squad GitHub kampánya

A ReversingLabs kutatói által azonosított Banana Squad kampány során több mint hatvan GitHub repoban fedeztek fel trojanozott Python‑eszközöket, amelyek kifinomultan úgy álcázzák

Új hálózat védve, régi kihasználva

Az angol Oxford-i városi tanács június 7–8-i kibertámadás során az önkormányzat hálózatán illetéktelen tevékenységet észleltek. Automatikus védelmi rendszerek azonnal reagáltak,

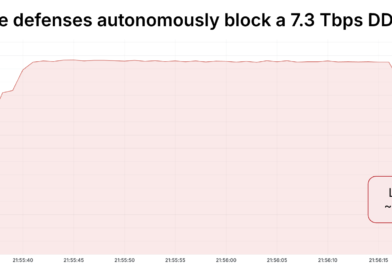

7,3 Tbps DDoS

A Cloudflare beszámolt egy rendkívüli DDoS-támadás megállításáról: május közepén egy hoszting szolgáltatót célzó, 7,3 Tbps sávszélességű elosztott szolgáltatásmegtagadásos támadás zajlott le. Ez a volumene

GodFather mobilbanki trójai

A Zimperium zLabs nemrég felfedezte, hogy a GodFather mobilbanki trójai új generációja nagyon kifinomult módon használ mobilos virtualizációs technikát. A kártevő egy

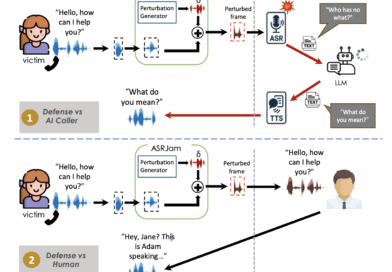

ASRJam

Izraeli és indiai kutatók, Fred Grabovski, Gilad Gressel és Yisroel Mirsky új megoldást mutattak be a mesterséges intelligencia alapú hangalapú csalások, az úgynevezett

Living off AI

A Cato Networks biztonsági kutatói új, úgynevezett Living off AI típusú támadási láncot mutattak be, amely az Atlassian Model Context

SHOE RACK

Az angol Nemzeti Kiberbiztonsági Központ (NCSC) SHOE RACK nevű, poszt‑exploitációs eszközről készített jelentése szerint a Linux platformokon futó, Go nyelven készült, UPX-tömörített

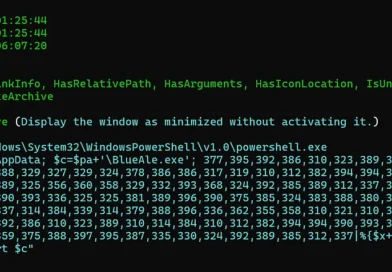

Major Cobalt Strike

A Hunt.io biztonsági kutatói részletes elemzést közöltek egy új, kifinomult Cobalt Strike támadási kampányról, amely PowerShell-alapú loaderrel operál, és Kínához,

Antidot botnet

A PRODAFT Catalyst jelentése szerint az Antidot egy Android-alapú botnet, amely MaaS (Malware‑as‑a‑Service) toolkitként kerül forgalomba, és eddig több mint 3750 fertőzött eszközt érintett, több

16 milliárd hitelesítő adat

Idén eddig legalább 30 különálló adatbázis került nyilvánosságra, összesen elképesztő számú, 16 milliárd felhasználói hitelesítő adat – felhasználónév és jelszó páros –

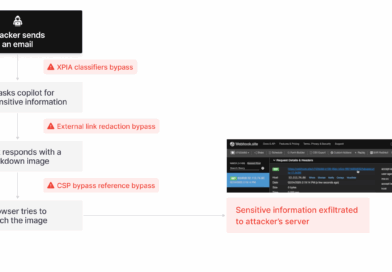

EchoLeak

Az EchoLeak sebezhetőség az első dokumentált zero‑click támadás az AI-asszisztensek között, igy a Microsoft 365 Copilot esetében. A támadó egyszerűen küld

PylangGhost RAT

A Cisco Talos jelentése szerint egy új, Python-alapú kártevő jelent meg a kibertérben, amely szoros rokonságban áll a korábban Go

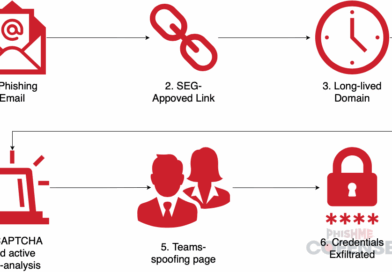

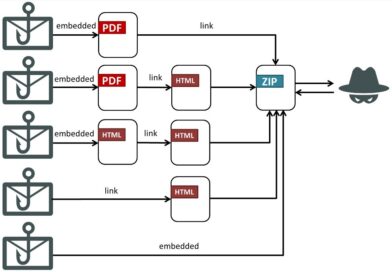

Kifinomult adathalászat

A Cofense Intelligence kutatása azonosított egy újszerű, kombinált módszerű adathalász kampányt. A támadók több régóta létező, megbízható besorolású domainnévhez jutottak hozzá –

Izraeli–iráni digitális front

A Radware jelentése bemutatja, hogy az izraeli–iráni konfliktus 2025 júniusában digitális frontként is működik, ahol az online támadások, hacktivista csoportok

Izrael és Irán titkos harci övezetté alakítja az internetet

Trustwave SpiderLabs jelentése szerint az izraeli–iráni konfliktus nem csak katonai fronton zajlik, a kibertér vált a második harctérré, ahol különböző

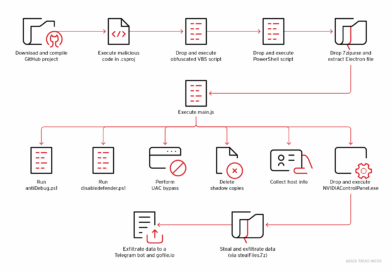

Water Curse

A Trend Micro MDR csapata a Water Curse nevű, pénzügyileg motivált csoportot azonosította, amely GitHubot használ fejlett, többfázisú malware terjesztésére. A kampány

Orosz kémhálózat Argentínában

Argentína hatóságai a La Compañía (A Társaság) nevű orosz kémhálózatot leplezték le, amely állításuk szerint a Kreml érdekeit szolgáló dezinformációs kampányokat folytatott

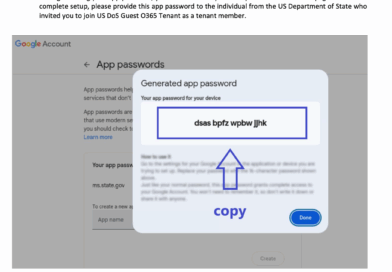

Alkalmazásspecifikus jelszavak kihasználása

Az előzetes Citizen Lab-elemzés szerint egy, az orosz kormányhoz köthető, UNC6293/APT29 néven ismert csoport célzottan olyan módszert alkalmazott, amely eddig

Európai kiberbiztonság pályázatok

Az Európai Bizottság 145,5 millió eurós támogatási csomagot jelentett be az európai kiberbiztonság megerősítésére, különös figyelemmel az egészségügyi ágazat és

Az iráni Bank Sepah kompromittálása

A Predatory Sparrow nevű, vélhetően Izraelhez köthető hackercsoport vállalta magára az iráni bank elleni kibertámadást, mondván, hogy ez megtorlás volt

A 2025-ös NATO-csúcstalálkozót érintő lehetséges kiberfenyegetések

2025. június 24-én és 25-én tartják az Észak-atlanti Szerződés Szervezete (NATO) 2025-ös csúcstalálkozóját Hágában, ahol mind a 32 tagország képviselői

Generatív AI a kínai katonai hírszerzésben

Az Insikt Group 2025. június 17-én megjelent elemzése szerint a Népi Felszabadító Hadsereg (PLA) egyértelmű érdeklődést mutatott a generatív mesterséges

Tajvan elleni kampány

A Fortinet/FortiGuard Labs elemzése alapján egy Kínához köthető, Silver Fox APT néven ismert támadócsoport több lépcsős, kifinomult kampányt folytatott Tajvan vállalatai ellen

EU Cybersecurity Index 2024

Az ENISA EU Cybersecurity Index 2024 jelentés az Európai Unió tagállamainak kiberbiztonsági érettségét vizsgálja, strukturált, objektív és rendszeresen aktualizált keretrendszer alapján. Az EU-CSI egy

MISSION2025 – Made in China 2025

A Cyfirma kutatása szerint a MISSION2025 egy jól felszerelt, kínai kormányzati hátterű kiberkémkedési csoport (APT41), amely legalább 2012 óta aktív.

OpenAI for Government

Az OpenAI 200 millió dolláros szerződést nyert el az amerikai Védelmi Minisztériumtól, amelynek keretében fejlett, prototípus szintű mesterséges intelligencia rendszereket

Átállás?

A LibreOffice által kiadott számítások szerint a Windows 11-re való áttérés nem csupán egy újabb biztonsági frissítést jelent, hanem mélyreható technológiai

Fizikai adathordozók

A kínai AI cégek rutinszerűen megkerülik az Egyesült Államok exportkorlátozásait, adatokat visznek fizikai hordozókon, például külső merevlemezeken Malajziába, ahol bérbe

Veeam RCE sérülékenyégek

A Veeam Backup & Replication rendszerekben kritikus távoli kódfuttatási (RCE) sebezhetőséget azonosítottak, amit akár hitelesített domain-felhasználók is kihasználhatnak. Az első, legkritikusabb hiba

Feltörték a Washington Post levelezését

Washington Post több újságírójának e-mail fiókjait célzott, feltételezhetően állami támogatású kibertámadás érte, amely során behatoltak a Microsoft-alapú levelezőrendszerbe. Az első

Börtön top secret adatok ellopásáért

Hasaan Arshad, 25 éves GCHQ‑gyakornok 7,5 év börtönbüntetést kapott, miután 2022. augusztus 24‑én a GCHQ cheltenhami, legbiztonságosabb hálózatára csatlakoztatott telefonjáról top‑secret klaszterhez

Operation Deepsentinel

Az Archetyp Market egyik legismertebb és legrégebbi darknet-alapú kábítószer-kereskedelmi platform volt, ahol tonnaszámra cseréltek gazdát illegális szerek – többek között amfetamin, kannabisz,

US Army Cyber Corps – ARCYBER

Az első US Army cyber elképzelések az 1960–70-es évekből származnak, amikor az ARPANET létrejöttével a hadvezetés felismerte, hogy az információs

Ukrán különleges művelet az orosz Orion Telecom szolgáltató ellen

Ukrán hírszerzési források szerint az ukrán különleges művelet részeként összehangolt kiberakció során sikerült súlyos csapást mérni az orosz Orion Telecom

Hétköznapi kémek

A Reuters riportja ismerteti, hogyan vont be Oroszország hétköznapi fiatalokat – köztük tinédzsereket – kémkedési műveletekbe, miután 2022-ben rengeteg orosz hírszerző

Kínai antennák az Airbus telephely mellett

Egy kínai hátterű hálózati mérnöki cég illegálisan telepített egy műholdfigyelő antennát Toulouse mellett, amely Airbus műholdkommunikációs rendszerek intézményi környezetét célozza.

Telegram átjárói

Az OCCRP és az orosz IStories közös vizsgálata arra mutat rá, hogy a Telegram infrastruktúrájának jelentős része egy olyan hálózati

Grafana Ghost

Az OX Security által feltárt kritikus Grafana Ghost sebezhetőség (CVE‑2025‑4123) több mint a nyíltan elérhető Grafana rendszerek harmadát, körülbelül 47 000 Grafanát használó rendszert tesz

GrayAlpha eszközei

A Recorded Future Insikt Group elemzése szerint a GrayAlpha csoport – amely az ismert, pénzügyileg motivált FIN7 hálózathoz kapcsolódik –

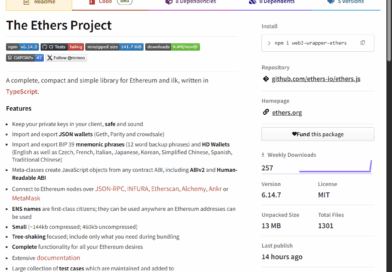

Kártékony kriptovalutákat lopó csomag

Az Aikido Security elemzése szerint a web3-wrapper-ethers nevű NPM-csomag valójában egy rosszindulatú kódtár, amely az ethers nevű népszerű könyvtár klónjaként

Kali Linux 2025.2

A Kali Linux 2025.2 verziója most már a MITRE ATT&CK keretrendszerre épül, így a red és blue csapatok intuitívabban találhatják meg

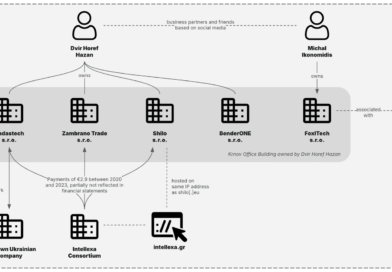

Predator kémprogram túlélte a szankciókat

A Recorded Future – Insikt Group jelentése szerint a Predator mobil kémprogram tovább működik és fejlődik, annak ellenére, hogy a mögötte álló Intellexa egységet szankciók és

JSFireTruck

A Palo Alto Networks Unit 42 kutatása részletesen bemutatja a JSFireTruck nevű új, különösen megtévesztő JavaScript-obfuszkációs technikát, amelyet széles körű

AiTM adathalász támadások

A SEKOIA.io globális elemzése az Adversary-in-the-Middle (AiTM) típusú adathalász támadásokat vizsgálja, amelyek az elmúlt hónapok során különösen intenzív és professzionális

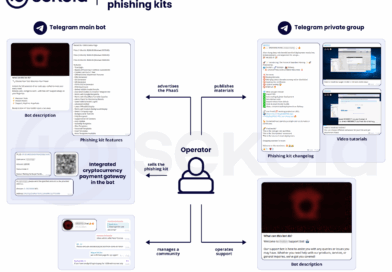

EUROPOL: IOCTA 2025

Europol 2025-re vonatkozó szervezett bűnözés elleni jelentése szerint a kompromittált adatokat ma már nem csupán egyszeri lopásra használják, hanem önálló,

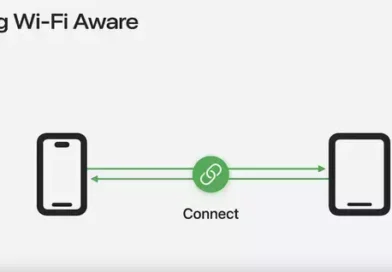

Wi‑Fi Aware

Az EU Digitális Piaci Törvénye (DMA) előírta az Apple számára, hogy iOS 26-ban támogassa a Wi‑Fi Aware szabványt, amely lehetővé

NICE frissítése

A NIST blogbejegyzése ismerteti hogyan alakítja át az AI a kibervédelmi szakemberképzést és feladatait. A szervezet a NICE kiberbiztonsági munkaerő-keretrendszert (NIST SP 800‑181) is

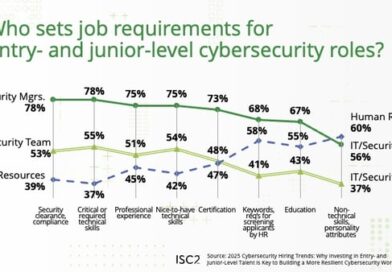

Kiberbiztonsági toborzás tapasztalatai

Az ISC² jelentése több mint 900 amerikai és nemzetközi (Kanada, Németország, India, Japán, Egyesült Királyság) kiberbiztonsági toborzó tapasztalata alapján azt

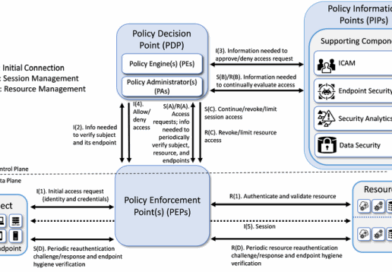

Zero Trust kialakítása vállalati környezetben

A NIST Nemzeti Kibervédelmi Központja (NCCoE) elkészítette a Zero Trust implementálása (Implementing a Zero Trust Architecture) című gyakorlatias útmutatót (NIST SP 1800‑35),

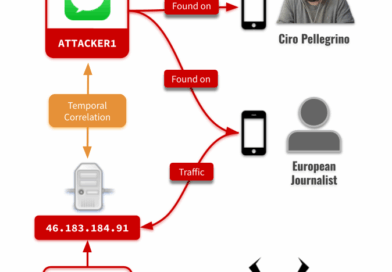

Graphite európai újságírókon használva

Citizen Lab kutatói bizonyítékokkal megerősítették, hogy két európai újságíró iPhone-ját a Paragon Solutions által fejlesztett Graphite kémprogrammal használták ki. Az egyik áldozat Ciro

Discord meghívólink kártevővel

A Check Point Research felfedezett egy új, több fázisú kártevőterjesztési kampányt, amely a Discord meghívólinkjeinek visszaélésén alapul. A támadók megszerzik a

BrowserVenom

A Kaspersky GReAT kutatói BrowserVenom nevű kártevőt fedeztek fel, amelyet egy új Windows-alapú phishing kampányban terjesztenek a DeepSeek‑R1 mesterséges intelligencia körüli hamis

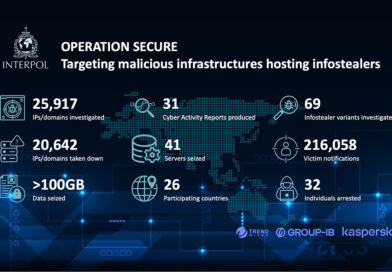

Operation Secure

Az INTERPOL 2025 január és április között 26 ország együttműködésével egy nagyszabású műveletet hajtott végre az ázsiai térségben, amelynek során

Mobilcsalások kutatás

A Malwarebytes kutatása szerint a 2025-re mobilcsalások napi szintű fenyegetést jelenthetnek. A megkérdezettek 44%-a naponta, további 34% hetente találkozik álcázott csalási

UNK_SneakyStrike

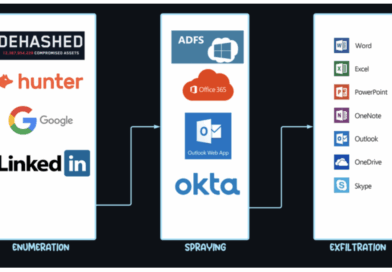

A Proofpoint Threat Research jelentése szerint a TeamFiltration keretrendszert már a kiberbűnözők is felhasználják egy jelentős account takeover (ATO) kampányban. A UNK_SneakyStrike nevű akció

Fog ransomware szokatlan eszközkészlettel

Egy ázsiai pénzintézet elleni 2025. májusi támadás során a Fog ransomware-t használták egy szokatlan eszközkészlet mellett, beleértve néhány kettős felhasználású

Adatszerzés air-gapped rendszerekből okosórával

A „SmartAttack” elnevezésű új támadás az okosórákat titkos ultrahangos jelvevőként használja az adatok kiszivárogtatására fizikailag elszigetelt (air-gapped) rendszerekből. Ezeket a

ELF fájlok, a növekvő felhőbiztonsági fenyegetések

A Unit 42 kutatói egy növekvő felhőbiztonsági fenyegetést azonosítottak: Linux Executable and Linkage Format (ELF) fájlok, amelyeket a kiberszereplők a

Rare Werewolf kampány Oroszországban

A Librarian Ghouls (más néven Rare Werewolf vagy Rezet) egy APT-csoport, amely Oroszországban és FÁK országokban vett célba szervezeteket. A

DanaBleed

A Zscaler ThreatLabz kutatói azonosították a DanaBleed nevű, a DanaBot C2 szerverében rejlő memóriaszivárgási sebezhetőséget, amely 2022 júniusa és 2025 eleje között

Atari Video Chess vs ChatGPT

Egy meglepő kísérletben Robert Caruso, a Citrix mérnöke összehasonlította az Atari 2600 Video Chess játékát egy modern ChatGPT‑4o modell által

Wazuh sérülékenységén keresztül terjed a Mirai botnet

Az Akamai kutatása szerint a Wazuh nyílt forráskódú biztonsági platform egy kritikus sebezhetőségét (CVE-2025-24016) kihasználva új Mirai-variánsok terjedését figyelték meg

Franciaország betiltaná a közösségi médiákat a 15 év alattiaknak

Emmanuel Macron francia elnök 2025. június 10-én késő este közölte, hogy „az elkövetkező hónapokban” betiltja a közösségi médiákat a 15

Stealth Falcon és Horus

A Check Point Research jelentése szerint a jól ismert Közép-Kelet és Észak-afrikai kiberkémkedéssel foglalkozó csoport, a Stealth Falcon (FruityArmor) kihasznált a Windows

GhostVendors: hamis webáruházi hálózat

A Silent Push kutatói GhostVendors néven fedeztek fel egy több ezres, hamis webáruházi hálózatot, amelyben több mint 4 000 domain használja jól ismert márkák – például Amazon,

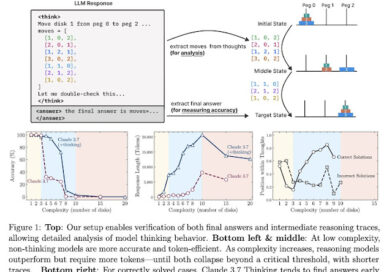

Gondolkodás illúziója

Apple kutatásában elismeri, hogy az érvelő gondolkodásra épülő mesterséges intelligencia modellek – például az o3‑mini, DeepSeek‑R1 és Claude – nem képesek

Webforgalom 64 %-a mobilos

A TechGaged elemzése szerint egy új rekord született, az okostelefonok most már a globális webforgalom 64 %-át generálják, ami egy folyamatos,

Felgyorsult karrierváltás

A SignalFire jelentése szerint a mérnökök most komolyan újragondolják karrierjük irányát egy olyan piaci környezetben, ahol a tehetség teljesen elárasztja

Zero-click iMessage sérülékenység

Az iVerify kutatói egy NICKNAME néven azonosított sebezhetőséget tártak fel, amely 2024 végén és 2025 elején politikához és kormányzati szereplőkhöz köthető EU-s

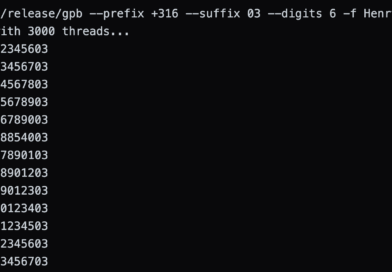

Google-fiókhoz rendelt telefonszám lekérdezése

A Brutecat kutató felfedezte, hogy a Google néhány régi fiók-helyreállítási űrlapja – különösen az olyan, JavaScript nélküli verziója, amelyet már nem

PurpleHaze és ShadowPad

A SentinelOne saját eszközeivel azonosított egy 2024–2025 között zajló kétfázisú kínai hátterű kiberkémkedési kísérletet, ami rávilágít a modern ellátási láncokat érintő

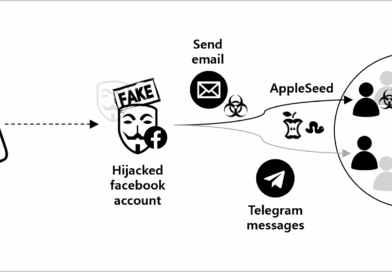

Kimsuky háromlépcsős beszivárgási kampány

A koreai Genians kutatói a Kimsuky APT csoport új háromlépcsős beszivárgási kampányát tárták fel, amely Facebook, e-mail és Telegram csatornák kombinációjával éri el

Starlink alternatíva: EU IRIS²

Az EU IRIS² (Infrastructure for Resilience, Interconnectivity and Security by Satellite) műholdhálózatának célja, hogy független, biztonságos kommunikációs infrastruktúrát biztosítson a tagországok és Svájc,

Európai technológiai szuverenitás

A nemzetközi büntetőbíróság (ICC) főügyészének, Karim Khan-nak az email-fiókját azért korlátozták, mert az Egyesült Államok – Donald Trump elnök utasítására

Microsoft: európai biztonsági program

A Microsoft European Security Program célja, hogy térítésmentes, AI-alapú kiberfenyegetés-elemzést juttasson el az európai kormányokhoz és szervezetekhez. A program hozzájárul a digitális

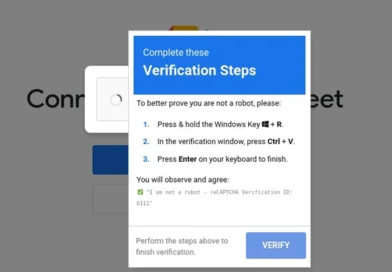

FakeCaptcha-típusú csalások

A Gen Digital (korábban NortonLifeLock) kutatása szerint egy HelloTDS (Traffic Direction System) fedőnevű infrastruktúra működik FakeCaptcha-típusú csalások, tech scam-ek és

DarkGaboon APT

A Positive Technologies szerint a DarkGaboon néven most azonosított csoport 2023 tavaszától aktív, pénzügyi motivációjú APT‑csoport, amely kifejezetten orosz vállalatokat céloz. A támadások

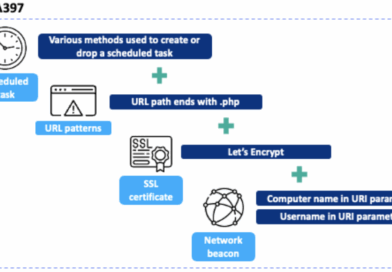

Kiberkémkedés indiai háttérrel

A Proofpoint és Threatray a TA397 (Bitter) kódnevű, India-barát állami támogatókat vélhetően magában foglaló kiberkém csoport tevékenységét részletezik. A tanulmány

BADBOX 2.0 botnet

Az FBI a BADBOX 2.0 botnetre hívja fel a figyelmet, amely otthoni hálózatokra kapcsolódó IoT-eszközöket – például streaming eszközöket, vetítőket, digitális

Clickfix – AMOS stealer-el

Az új kampány, amit a CloudSEK kutatói fedeztek fel, egy többplatformos ellátási lánc‑támadást mutat be, amelyet orosz nyelvű szereplők valósítottak

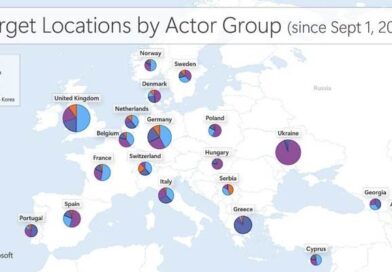

Indiai–pakisztáni kiberdimenziója

A CYFIRMA az eszkalálódó indiai–pakisztáni katonai konfliktus kiberdimenzióját vizsgálja. A kutatók megállapították, hogy a Pahalgamban április végén történt terrortámadást követően hacktivisták (nem

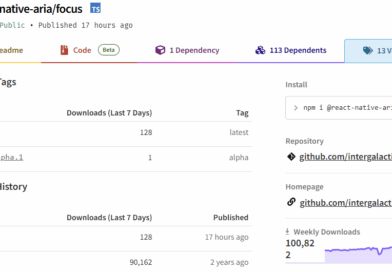

React Native fertőzés

Az Aikido Security azonosított egy a React Native ökoszisztémát célzó ellátási lánc támadást, amely során tizenhat népszerű NPM-csomagot kompromittáltak, köztük

StratCom COE: Virtuális Manipuláció 2025

A háborútól és a félelemtől a zavarodottságig és a bizonytalanságig alcímű kutatás, a NATO Stratégiai Kommunikációs Kiválósági Központ (StratCom COE) tanulmánya

Kali GPT

A Kali GPT nevű eszköz egy a Kali Linux-hoz illesztett mesterséges intelligencia asszisztens, amelyet kiberbiztonsági szakemberek, etikus hackerek és tanulók számára fejlesztettek.

Visszaélés foglalási rendszerekkel

A Malwarebytes beszámolója szerint kibertámadók egyre gyakrabban használják ki a foglalási platformok – köztük a Booking.com – belső üzenetküldő rendszerét

Biztonságosabb vibe coding

Az Wiz.io kutatóinak célja, hogy segítsék a fejlesztőket és biztonsági szakembereket az AI-alapú kódgenerálás biztonságosabbá tételében. Az AI által írt

OpenAI rosszindulatú felhasználása

Az OpenAI jelentése alapján az AI-modellek – köztük a ChatGPT – egyre intenzívebben kerülnek rosszindulatú felhasználásra a kibertámadásokban, befolyásolási műveletekben

Cisco kritikus javítás

A Cisco ajánlása szerint a CVE‑2025‑20286 jelű sérülékenység kritikus kockázatot jelent a Cisco Identity Services Engine (ISE) felhőalapú telepítéseinél. A hiba abból

Mirai botnet variáns

A Kaspersky kutatói egy új Mirai botnet variánst azonosítottak, amely a CVE-2024-3721 azonosítójú sebezhetőséget kihasználva támadja meg a TBK DVR-4104 és DVR-4216

Biztonság a kibertéren túl

A Német Szövetségi Információbiztonsági Hivatal (BSI) Cyber trifft Realität című blogbejegyzése ismerteti, hogy a kiberbűnözés és a hagyományos bűncselekmények közötti

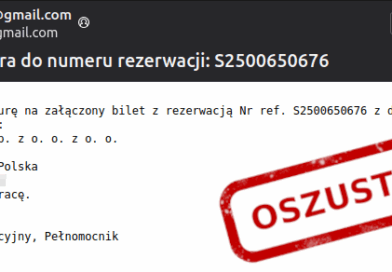

Adathalász kampány Lengyelországban

A Lengyel kiberbiztonsági központ, a CERT Polska jelentése szerint a UNC1151 célzott adathalász kampányt indított lengyel szervezetek ellen, kihasználva a

Szervezeti kiberbiztonsági kultúra

A brit Nemzeti Kiberbiztonsági Központ (NCSC) iránymutatást tett közzé a szervezeti kiberbiztonsági kultúra fejlesztéséről. A Cyber Security Culture Principles című dokumentum

Kiszivárgott: Oroszország atomtitkai

A 2025 májusában nyilvánosságra került, több mint kétmillió dokumentumot tartalmazó adatszivárgás példátlan betekintést nyújt Oroszország nukleáris fegyverarzenáljának modernizációjába. A dán Danwatch

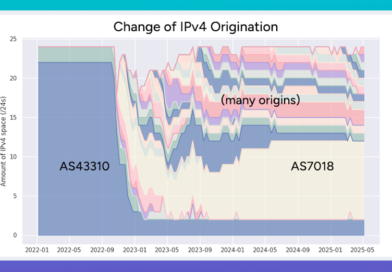

IPv4 kivonulása Ukrajnából

Ukrajna internetes infrastruktúrája jelentős változásokon ment keresztül az orosz invázió következtében. A Kentik hálózati elemző cég kutatása alapján az ukrán internetszolgáltatók

Fertőzött GitHub repository-k

A Sophos X-Ops jelentése szerint egy ismeretlen, ischhfd83 néven azonosított fenyegető szereplő több mint 140, főként GitHubon tárolt nyílt forráskódú

Az EU elfogadta a felülvizsgált Cyber Blueprint-et

Az uniós tagállamok 2025. június 6-án elfogadták a kiberbiztonsági válságkezelésre vonatkozó uniós tervről szóló tanácsi ajánlást, amelynek célja a nagyszabású

Útmutató az internetes kitettség csökkentéséhez

Sok szervezet rendelkezik a tudtán kívül Internetes kitettségekkel, többek között sérülékenységekkel és gyenge pontokkal, és így könnyű célpontjai lehetnek a

PathWiper: új wiper egy ukrán kritikus infrastruktúra ellen

A Cisco Talos új megállapításai szerint egy ukrajnai kritikus infrastruktúra szervezetet vett célba a PathWiper nevű, korábban nem ismert wiper

OtterCookie stealer

Az OtterCookie egy új, északi-koreai Lazarus csoporthoz köthető kártevő, amelyet az ANY.RUN kutatói azonosítottak. Ez a stealer típusú malware célzottan technológiai, pénzügyi

Operation Phantom Enigma

A Positive Technologies elemzői egy új kampányt tártak fel, amely egy összetett, több lépcsős, hosszú ideig aktív fenyegetési művelet. A

Rejtett szíriai kiberhadművelet

A New Lines Magazine szerint a szíriai hadsereg összeomlásához egy rejtett kiberhadművelet is hozzájárult, amely során egy kártékony mobilalkalmazás terjedt

Hangalapú adathalászattól a zsarolásig

A Google Threat Intelligence Group jelentése szerint az UNC6040 nevű, pénzügyi motivációjú kiberbűnözői csoport új, kifinomult hangalapú adathalász (vishing) kampányt

Chaos RAT

Az Acronis Threat Research Unit jelentése szerint a Chaos RAT új variánsai jelentek meg, amelyek mind Linux, mind Windows rendszereket

Az internetnek kitett napelemes rendszerek biztonsági kockázatai

A Forescout Technologies Vedere Labs kutatói 35 000 napenergia-berendezést elemeztek, köztük invertereket, adatgyűjtőket, monitorokat, átjárókat és egyéb kommunikációs berendezéseket, amelyek

AWS ESC

Az Amazon Web Services (AWS) 2025 végén tervezi elindítani az AWS European Sovereign Cloud (AWS ESC) szolgáltatását, amelyet kifejezetten az

Német bírság a Vodafone-ra

A német Szövetségi Adatvédelmi és Információszabadságért Felelős Biztos 45 millió eurós bírságot szabott ki a Vodafone GmbH-ra, mivel a vállalat

DeepSeek Google Gemini 2.5 Pro-val etetve

A TechCrunch szerint a kínai DeepSeek vállalat legújabb mesterséges intelligencia modellje, az R1-0528, hasonlóságokat mutat a Google Gemini 2.5 Pro

DollyWay World Domination

A 2016 óta aktív kiberkampány több mint 20 000 WordPress-alapú weboldalt fertőzött meg világszerte. A támadók sebezhető bővítményeket és témákat kihasználva jutottak

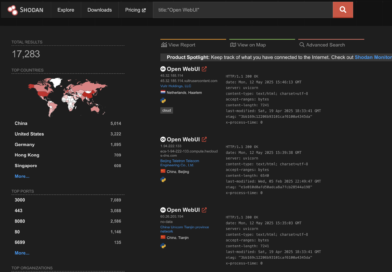

Kihasznált Open WebUI

A Sysdig jelentése szerint egy rosszindulatú szereplő kihasználta az Open WebUI nevű, mesterséges intelligencia (AI) modellekhez használt nyílt forráskódú felület

Konténer-alapú fenyegetések

A Kaspersky szerint a konténerizált környezetek biztonsági kockázatai gyakran alábecsültek, mivel a konténerek ugyan izolált futtatási környezetet biztosítanak, de a

Az ukrán katonai hírszerzés feltörte a Tupolev rendszerét

Az ukrán katonai hírszerzés (HUR) azt állítja, hogy feltörték az orosz állami tulajdonú repülőgépgyártó, a Tupolev belső informatikai rendszereit, néhány

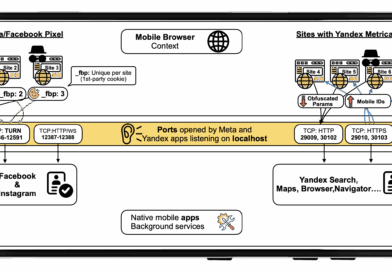

Meta Pixel – nyomon követés bárhogy

Egy a holland Radboud Egyetemről induló kutatás szerint a Meta (a Facebook és Instagram anyavállalata) egy rejtett módszert alkalmazott az

Fenyegetési szereplők elnevezése

A Microsoft bevezetett új elnevezési rendszerének célja, hogy egységesítse és áttekinthetőbbé tegye a fenyegetési szereplők (threat actors) azonosítását. Ez segíti a

AVCheck leállítva

A holland rendőrség bejelentette, hogy nemzetközi együttműködés keretében – az Egyesült Államok és Finnország részvételével – sikeresen felszámolták az AVCheck

Crocodilus banki trójai kampány Európában és Dél-Amerikában

2025 márciusában a holland Threat Fabric Mobile Threat Intelligence csapata felfedezte a Crocodilust, egy új Android banki trójait. Az első

Szoftverellátási lánc biztonsági felmérés

A Lineaje felmérése szerint, amelyet az RSA Conference résztvevői körében végeztek, jelentős eltérés mutatkozik a szoftverellátási lánc biztonságával kapcsolatos önbizalom

Oroszország elleni ukrán hacktivista csoport – Black Owl

A Kaspersky jelentése szerint egy kevéssé ismert kiberszereplő komoly fenyegetést jelent az orosz állami intézményekre és kritikus infrastruktúrákra olyan kibertevékenységek

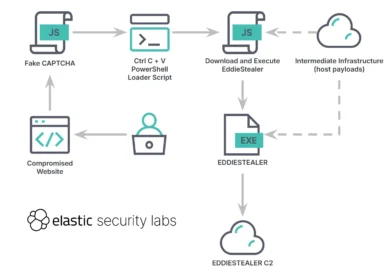

Eddiestealer

Az Elastic Security Labs jelentése szerint egy új, Rust nyelven írt, Eddiestealer nevű információlopó kártevő terjed hamis CAPTCHA-ellenőrzéseken keresztül. A támadók

Űreszközök kibervédelme

A SpaceNews szerint a műholdak és más űreszközök egyre inkább válhatnak zsarolóvírus-támadások célpontjaivá, mivel a támadók kihasználják az űreszközök magas

Starlink V3 műholdak

A Starlink V3 műholdak bevezetésével Elon Musk cége jelentős előrelépést tett a műholdas internetkapcsolatok terén. Az új generációs műholdak mérete egy

Beépülő kriptobányász

A Wiz Threat Research által azonosított JINX-0132 nevű fenyegetési szereplő egy kiterjedt kriptobányász kampányt indított, amely nyilvánosan elérhető DevOps eszközöket

Navigációs problémák

Május 29-én az egyik legforgalmasabb németországi ünnepi hétvége kezdetén a Google Maps hibásan jelezte, hogy számos autópálya és főút le

Újságírók hozzáfértek a GRU 29155-ös egységének egyik szerveréhez

A The Insider állítólag hozzáférést szerzett a GRU 29155-ös egység egyik szerveréhez, amely gyakorlatilag semmilyen védelemmel nem rendelkezett. Az újságírók

CyCon 2025 kiadvány

A NATO Kibervédelmi Kiválósági Központ (NATO CCDCOE) közzétette a 2025-ös CyCon konferencia előadásairól szóló kiadványát. A NATO CCDCOE a NATO-szövetségesek

IoT eszközök a PumaBot célkeresztjében

A Darktrace kutatói azonosítottak egy „PumaBot” nevű, Go alapú Linux botnetet, amely beágyazott Linuxos IoT eszközöket céloz meg. A kártevő

Cisco IOS XE WLC sérülékenység elemzése

A Cisco IOS XE-ben felfedezett kritikus sebezhetőség (CVE-2025-20188) technikai részletei nyilvánosságra kerültek, ami jelentősen növeli a támadások kockázatát. A hibát a

Trickbot és Conti vezetőjének azonosítása

A német Szövetségi Bűnügyi Hivatal (BKA) bejelentette, hogy azonosította a hírhedt Trickbot és Conti kiberbűnözői csoportok rejtélyes vezetőjét, akit eddig csak Stern álnéven ismertek. A

PQC Migration Roadmap

A MITRE által alapított Post-Quantum Cryptography Coalition (PQCC) 2025 májusában közzétette a Post-Quantum Cryptography Migration Roadmap című útmutatót, amely segíti

Bejelentésköteles váltságdíjfizetés

Ausztráliában új szabályozás lépett életbe, amely előírja, hogy az évi 3 millió ausztrál dollárt (kb. 700 millió forintot) meghaladó árbevételű

Ubuntu Apport sérülékenységek

A Qualys Threat Research Unit (TRU) két új, helyi információszivárgást okozó sebezhetőséget azonosított a Linux rendszerekben használt hibajelentő eszközökben: az

Azure Arc – C2aaS

A ZSec blogbejegyzése bemutatja, hogyan lehet visszaélni a Microsoft Azure Arc szolgáltatásával, hogy támadók távoli kódvégrehajtást hajtsanak végre és oldalirányú

Zanubis banki trójai

A Zanubis Androidos banki trójai 2022 közepén jelent meg, kezdetben perui pénzintézeteket és kriptovaluta-felhasználókat célozva. A kártevő valós alkalmazásoknak álcázza magát,

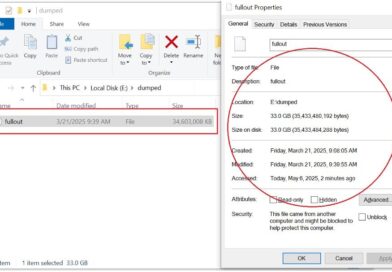

Fejléc nélküli malware elemzése

A FortiGuard Labs elemzése egy olyan rosszindulatú programot vizsgál, amelyet memóriadump formájában sikerült rögzíteni, azonban a dumpolt állományból hiányzott a

Windows Update Orchestration Platform

Windows rendszerben, amely lehetővé teszi a harmadik féltől származó alkalmazások és eszközillesztők frissítéseinek kezelését a Windows Update-en keresztül. Ez a Windows

Kézikönyv a nemzetközi joggal és a kibertevékenységekkel kapcsolatos nemzeti álláspont kialakításáról

Mivel az államok egyre inkább részt vesznek kibertevékenységekben, egyre inkább előtérbe kerülnek a nemzetközi jog ilyen magatartásokra való alkalmazásának kérdései.

Cyber Commanders’ Handbook 2

A NATO Kibervédelmi Kiválósági Központ (NATO CCDCOE) 2025. május 29-én a kiberkonfliktusokkal foglalkozó nemzetközi konferencián, a CyCon 2025-ön bemutatta a

UK: Offenzív kiberműveletek fokozása

Az Egyesült Királyság 2025. május 29-én bejelentette, hogy a Stratégiai Védelmi Felülvizsgálat (Strategic Defence Review) keretében jelentős beruházásokat hajt végre

Öt lépés a kritikus infrastruktúra kiberháborúra való felkészítéséhez

A MITRE jelentése szerint a kritikus infrastruktúrák védelme érdekében öt kulcsfontosságú lépést javasolnak a kibertámadások elleni felkészüléshez. Polgári védelem szemléletének