Lekapcsolt Kínai APT szerverek

A Microsoft Digital Crimes Unit (DCU) átvette olyan weboldalak felügyeletét, amelyeket egy kínai kiberkémkedési hackercsapat használt kormányzati szervek, tanácsadó cégek és emberi jogi szervezetek elleni kibertámadások végrehajtására mintegy 29 országban. A Microsoft által Nickel néven azonosított csoport APT15, Vixen Panda, KE3CHANG, Royal APT és Playful Dragon néven is azonosított más fenyegetéselemzőknél.

A Microsoft december 2-án keresetet nyújtott be az Egyesült Államok Virginia keleti körzetének kerületi bíróságához, amelyben felhatalmazást kért a webhelyek feletti irányítás átvételére. A bíróság gyorsan helyt adott egy végzésnek és szent Miklós napján már át is vette szerverek fölött az irányítást.

A rosszindulatú oldalak fölötti irányítás megszerzése és a forgalom átirányítása ezekről a szerverekről a Microsoft biztonságos szervereire segít megvédeni a meglévő és a jövőbeni áldozatokat, miközben többet tudnak meg a Nickel csoport tevékenységeiről, azonban nem akadályozza meg a csoportot a minden kártékony tevékenységében.

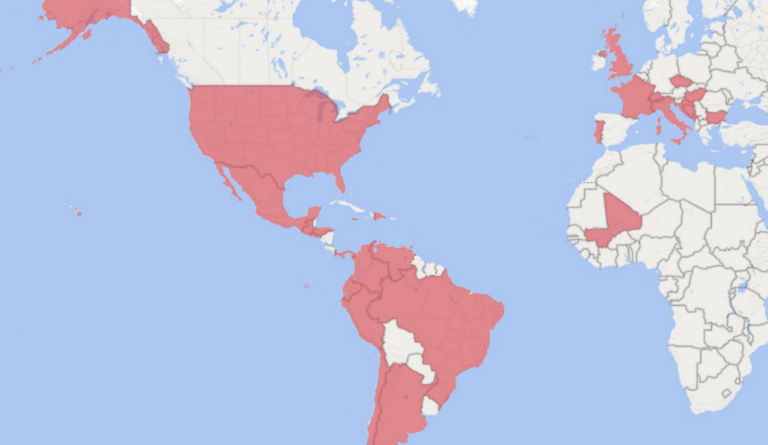

A Nickel aktívan működött a kvetkező országokban Argentína, Amerikai Egyesült Államok, Barbados, Bosznia-Hercegovina, Brazília, Bulgária, Chile, Kolumbia, Horvátország, Cseh Köztársaság, Dominikai Köztársaság, Ecuador, Salvador, Franciaország, Guatemala, Honduras, Magyarország, Olaszország, Jamaica, Mali, Mexikó, Montenegró, Panama, Peru, Portugália, Svájc, Trinidad és Tobago, az Egyesült Királyság és Venezuela.

A Microsoft Threat Intelligence Center 2016 óta követte a Nickel csoporttevékenységét és 2019 óta vizsgálja a csoportok kiberkémkedési kampányait. A támadók a többnyire a nem frissített Exchange Servereket és SharePoint rendszereket vették célba.

Technikai információk, IoC, javaslatok: FORRÁS

Az ESET 2019-es fehér könyve a KE3CHANG csoportról.