IoT eszközök kihasználása

A NIST és a Floridai Egyetem kutató évekig tartó tesztel arra keresték a választ, hogy mihez kezdenek a támadók az IoT eszközökkel, mik is a valódi céljaik az átvett irányítással.

A becslések szerint 2025-re több mint 40 milliárd IoT (Internet of Things) eszköz csatlakozik az internethez. Ez olyan hálózati belépési pontokat vagy számítási erőforrásokat biztosít, amelyek ki lehet használni kriptobányászatban, vagy elosztott túlterheléses támadások (DDoS) részeként.

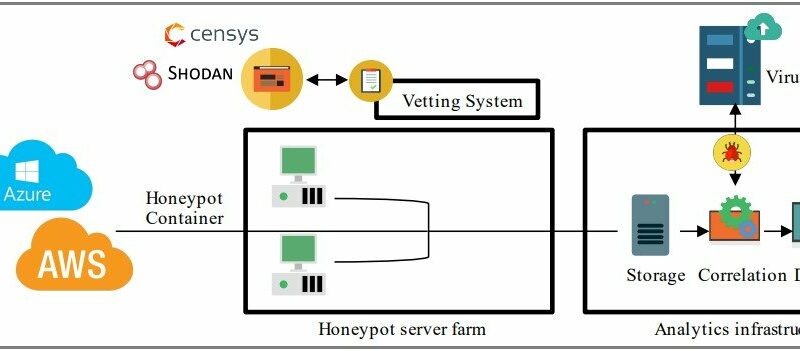

A kutatók által alkalmazott honeypot hálózat három fő típusa a következő eszközökből állt:

- HoneyShell – Busybox emulálása,

- HoneyWindowsBox – Windowst futtató IoT-eszközök emulálása,

- HoneyCamera – Hikvision, D-Link és egyéb eszközök különböző IP-kameráinak emulálása.

A kísérlet újszerű eleme, hogy a honeypot-okat úgy programozták, hogy reagáljanak a támadó forgalomra és a támadási módszerekre.

A kutatók az összegyűjtött adatokat az IoT konfigurációjának és védekezésének megváltoztatására használták fel, majd új adatokat gyűjtöttek, amelyek tükrözték a szereplő válaszát ezekre a változásokra.

A kísérlet alatt 22,6 millió adatot dolgoztak fel. Csaknem egymillió találat tesztelte az „admin / 1234” felhasználónév-jelszó kombinációt. A kutatók azt találták, hogy a HoneyShell és a HoneyCamera honeypot főként DDoS-hoz akarták kihasználni, de gyakran megfertőzték őket egy Mirai-változattal vagy kriptobányász kártékony programmal, de az utóbbiakat inkább a Windows Honeypot-on használták ki.