VirusTotal hack

A SafeBranch kutatói olyan módszert találtak, amellyel hatalmas mennyiségű ellopott felhasználói hitelesítő adatot gyűjthetnek össze a VirusTotalon. Egy 600 eurós VirusTotal licenc és néhány eszköz birtokában több mint egymillió hitelesítő adatot gyűjtöttek össze a kutatók. A projekt célja az volt, hogy megvizsgálják azokat az adatokat, amelyeket egy bűnöző a Google tulajdonában lévő VirusTotal licencével gyűjthet össze.

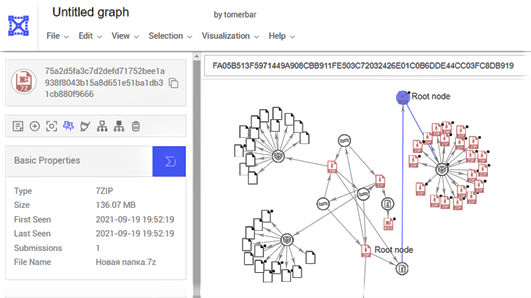

A SafeBreach megalkotta a Google hackelés módszere alapján a VirusTotal hackelést. Kezdésként a kutatók a VirusTotal Query segítségével kerestek olyan bináris fájlokat, amelyeket legalább egy víruskereső motor RedLine néven azonosított, ez 800 eredményt hozott. Kerestek a DomainDetects.txt nevű fájlokra is, amely a rosszindulatú program által kiszűrt fájlnevek egyike. Ez több száz kiszűrt fájlt hozott vissza. Ezután a VirusTotal Graph-ot alkalmazták, amely lehetővé teszi a licenccel rendelkező VirusTotal felhasználók számára az adatkészlet vizuális megjelenítését. A keresési eredményeik közül egy RAR-fájlban 500 áldozathoz tartozó kiszűrt adatokat találtak – köztük 22 715 jelszót számos különböző webhelyhez. A kutatók megjegyezték, hogy néhányuk a kormányhoz kapcsolódó URL-ekre vonatkozik.

A kutatók megkeresték a Google-t az eredményeikkel, és azt tanácsolták, hogy rendszeres időközönként keressék meg és távolítsák el az érzékeny felhasználói adatokat tartalmazó fájlokat, és tiltsák le az ezeket a fájlokat feltöltő API-kulcsokat.

A SafeBreach azt is tanácsolta a Google-nak, hogy adjon hozzá egy algoritmust, amely nem engedélyezi az olyan érzékeny adatokat tartalmazó fájlok feltöltését, amelyek egyszerű szöveget tartalmaznak, vagy titkosított fájlokat, amelyekhez visszafejtési jelszót csatoltak, szövegben vagy képben.