PowerLess trójai – PowerShell backdoor

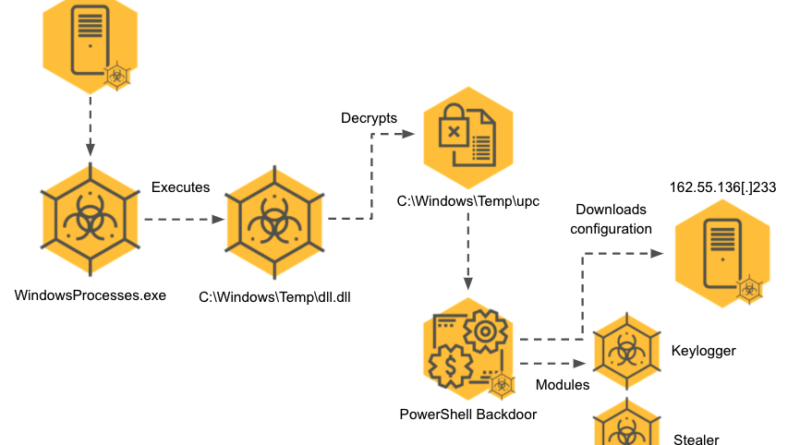

A Cybereason Nocturnus Team jelentése szerint az iráni, állami támogatású, APT35 hackercsoport most egy PowerLess trójait használ kampányában. A PowerLess backdoor titkosított C2 csatornákkal rendelkezik, és lehetővé teszi a parancsok végrehajtását és a futó folyamatok leállítását, elkerüli az észlelést a védelmi megoldásoknál azzal, hogy nem indítja el a PowerShell-t, csak a .Net-en futt. Az új eszközkészlet rendkívül moduláris, többlépcsős malware-t tartalmaz, amely több lépcsőben dekódolja és telepíti a további payloadokat. A csoport januárban egykorábban nem dokumentált PowerShell-hátsó ajtót is használt, amit CharmPower néven azonosított a CheckPoint és a Log4Shell sérülékenységet használta ki.

A Cybereason részletesen dokumentálta a csoport eljárásait, technikáit és taktikáit.