Dirty Pipe kihasználása NAS-okon, mobilokon

A Qnap jelezte, hogy a termékeit jelentős mértékben érinti a Linux Dirty Pipe sérülékenység. A gyártó úgy írja le a sérülékenységet, mint amely a jogosulatlan felhasználóknak rendszergazdai jogosultságokat szerezhet, és tetszőleges kódakt hajthatnak végre a sebezhető eszközökön. A QNAP azt állítja, hogy jelenleg nem állnak rendelkezésre a sebezhetőség enyhítésére szolgáló intézkedések, és arra kérte az érintett eszközök felhasználóit, hogy telepítsék a vállalat biztonsági frissítéseit, amint azok elérhetővé válnak.

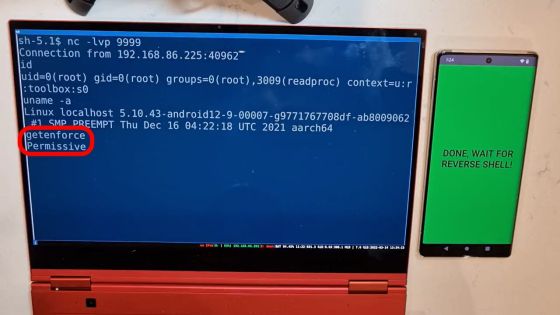

Egy kutató sikeresen felhasználta a Linux kritikus Dirty Pipe sebezhetőségét, hogy teljesen rootoljon két androidos telefont – a Pixel 6 Pro-t és a Samsung S22-t – amely bemutatja az sérülékenység kihasználásának erejét. A kétmobiltelefon arról ismert, hogy az Android 5.10.43-as verzióját futtatják, amely a Google mobil operációs rendszerének egyetlen olyan kiadása, amely sebezhető a Dirty Pipe-mal szemben. A Twitteren közzétett videóbemutatón egy biztonsági kutató, aki csak a Fire30 néven azonosította magát a Twitter-en, egy általa írt, egyedi tervezésű alkalmazást futtat, először egy Pixel 6 Pro-n, majd egy Samsung S22-n. Másodperceken belül megnyílik egy reverseshell, amely teljes root hozzáférést biztosít az ugyanahhoz a Wi-Fi hálózathoz csatlakoztatott számítógépen. Innentől kezdve a Fire30 képes felülírni az Androidba épített legtöbb biztonsági védelmet.