Operation Bearded Barbie

A Cybereason elemzői az APT-C-23 – a Hamasz által támogatott – csoport új kampányát figyelték meg, amely az izraeli rendfentartó erőket, katonákat, kormányzati szerveknél dolgozókat vette célba. A kampány során social engineering eszközeket használnak a közösségi médiában, hamis profilokkal és kapcsolat felvétellel kezdődik, majd rosszindulatú kódokkal végződik.

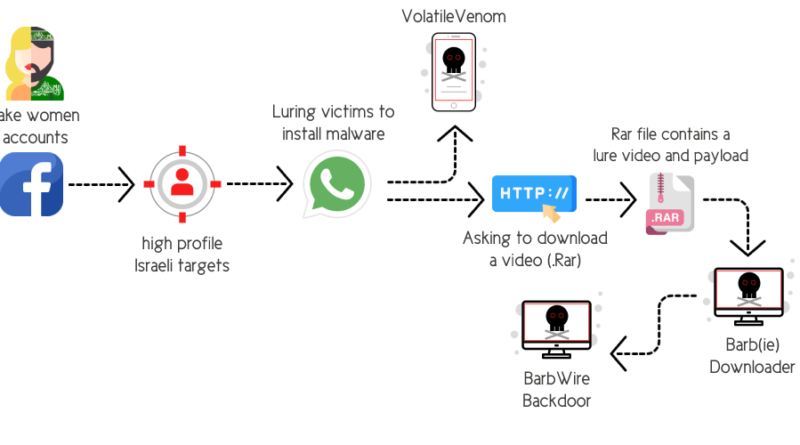

A támadók hamis Facebook-profilt hoztak létre jól felépített személyazonosságok és vonzó nők lopott képei segítségével, és ezeken a profilokon keresztül közelítik meg a célpontokat. Annak érdekében, hogy hitelesnek tűnjenek, az üzemeltetők hónapokon át gondozzák ezeket a profilokat, héberül posztolnak, és népszerű oldalakat és csoportokat követnek Izraelben.

Miután elnyerték a célszemély bizalmát, azt javasolják, hogy a privátab dolgok érdekében térjenek át a WhatsApp-ra, majd egy „diszkrétebb” Android IM alkalmazáshoz, amely valójában a VolatileVenom malware. Ezzel egyidejűleg linket küldenek a támadók egy RAR-fájlra, amely állítólag szexvideót tartalmaz, de valójában a BarbWire hátsó ajtó letöltője.

A Cybereason által látott Barb(ie) minta a „Windows Notifications” nevű fájlnevet használja és indításkor ellenőrzi, hogy nem egy biztonsági kutató virtuális gépére kerül-e.

A Cybereason megosztotta az azonosításhoz szükséges mutatókat.