Kimsuky: GoldDragon klaszter

A Kaspersky kutatói a Kimsuky APT csoport új kampányát figyelték meg, melynek során dél-koreai médiacégeket és egyéb szervezeteket használtak ki. A Kimsuky – amelyet Thallium, Black Banshee és Velvet Chollima néven is követnek más fenyegetéselemzők – termékeny és aktív szereplő, amely elsősorban Koreával kapcsolatos szervezeteket vesz célba. Más kifinomult ellenfelekhez hasonlóan ez a csoport is nagyon gyorsan frissíti eszközeit.

Az új támadás során a Kimsuky a fertőzési láncot egy Word dokumentumot tartalmazó adathalász e-mail küldött a megcélzott személyeknek, amelyben makróba ágyaztak be kezdeti rosszindulatú kódokat. Különböző érdeklődést felkeltő témákat használtak arra, hogy a megcélzott személy megnyissa a Word-dokumentumot, de többnyire a Koreai-félsziget geopolitikai kérdéseivel kapcsolatos csalikat használtak.

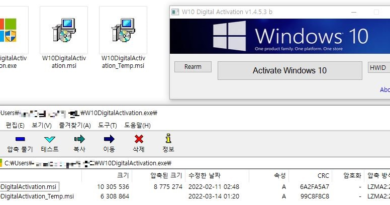

A kezdeti fertőzés után egy Visual Basic Scriptet töltöttek le az áldozatok eszközeire. Itt a Kimsuky üzemeltetői visszaéltek egy legitim blogszolgáltatással, azzal, hogy egy rosszindulatú szkriptet tároltak kódolt formátumban. A kártékony VBS-fájl képes információkat jelenteni a fertőzött gépekről, és kódolt formátumban letölteni további kártékony kódokat. Az utolsó szakasz egy Windowson futtatható rosszindulatú program, amely képes információkat, például fájllistákat, felhasználói billentyűleütéseket és tárolt webböngésző bejelentkezési adatait ellopni az áldozattól.

Kimsuky, a Koreai-félsziget egyik legtermékenyebb és legaktívabb fenyegetési szereplője, több klasztert működtet, és a GoldDragon az egyik leggyakrabban használt. A Kimsuky csoport folyamatosan fejleszti a rosszindulatú programok fertőzési rendszereit, és új technikákat alkalmaz az elemzés akadályozására. A fő nehézség ennek a csoportnak a követésében az, hogy nehéz megszerezni a teljes fertőzési láncot.

A Kaspersky közzétette az azonosításhoz szükséges mutatókat is.