Könnyen megkerülhető EDR védelem

Tavaly a szervezetek több milliárd dollárt költöttek olyan termékekre, amelyek a végpontészlelést és -választ (Endpoint Detection and Response – EDR), egy viszonylag új típusú biztonsági védelmet biztosítanak a hálózathoz csatlakoztatott eszközöket célzó rosszindulatú programok észleléséhez és blokkolásához. Az EDR-ek, ahogyan általában nevezik, a rosszindulatú programok észlelésének újabb megközelítését képviselik. A kód szerkezetének vagy futtatása előtti elemzés helyett az EDR-ek figyelik a kód viselkedését, miközben az egy gépen vagy hálózaton belül fut. Elméletileg le tud állítani egy folyamatban lévő zsarolóvírus-támadást, ha észleli, hogy az elmúlt 15 percben több száz gépen végrehajtott folyamat tömegesen titkosítja a fájlokat. A statikus és dinamikus elemzésekkel ellentétben az EDR olyan biztonsági eszköz, amely gépi tanulást használ a gépen vagy hálózaton belüli tevékenységek valós időben történő nyomon követésére.

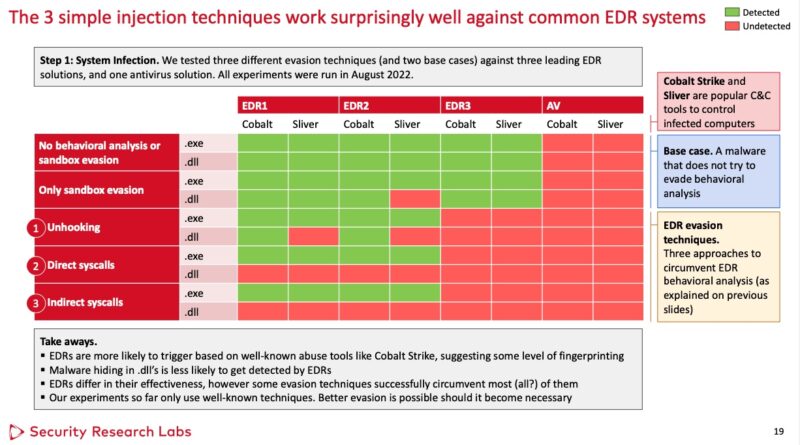

A berlini SRLabs kutatói a Symantec, a SentinelOne és a Microsoft által forgalmazott, széles körben használt EDR-t teszteltek, amely minta szerintük reprezentálja a piac egészét. A kutatók meglepetésére azt találták, hogy mindhármat megkerülték a két meglehetősen egyszerű kijátszási technika egyikével vagy mindkettővel.

Ennek az az oka, hogy két meglehetősen alapvető bypass technika, különösen kombinálva, úgy tűnik, hogy működik a legtöbb EDR-en az iparban.