APT41 új alcsoport: Earth Longzhi

A Trend Micro azonosított egy kémtevékenységet és a mögötte álló csoportot is, amelynek nyomai az APT41-hez, a kínai állami támogatású fejlett és tartós fenyegetési csoporthoz (Advanced Persistent Threat – APT) vezetnek.

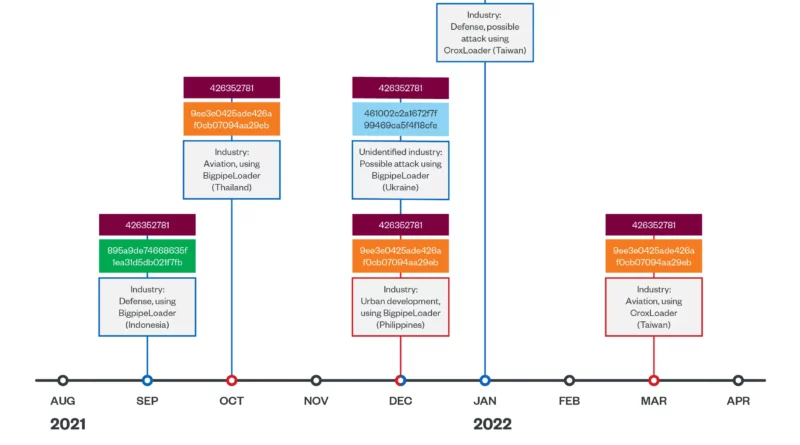

A 2020 májusától 2021 februárjáig tartó első hullám a tajvani kormányt, az infrastruktúra üzemeltetőket és az egészségügyi ágazatot használta ki, valamint a kínai bankszektort célozta meg, míg a 2021 augusztusától 2022 júniusáig tartó kampány során több ázsiai országban használtak ki nagyobb cégeket, köztük a védelmi, repülési, biztosítási és városfejlesztési szervezeteket Tajvanon, Kínában, Thaiföldön, Malajziában, Indonéziában, Pakisztánban, valamint Ukrajnában.

A minták és a célzott szektorok átfedésben vannak az APT41 (Winnti) egyik csoportja, az Earth Baku ismert támadásaival. Az Earth Baku rosszindulatú kibertevékenységei közül néhányat más kiberbiztonsági cégek, az ESET és a Symantec SparklingGoblin, illetve Grayfly néven nevezett csoportokhoz kapcsoltak.

Az Earth Longzhi által szervezett támadások kezdeti belépési vektorként az adathalász e-maileket használják. Ezek az üzenetek jelszóval védett tömörített állományokat, vagy a Google Drive-on tárolt fájlokra mutató hivatkozásokat ágyaznak be, amelyek megnyitásakor elindítják a CroxLoader névre keresztelt Cobalt Strike loadert.

A csoport pszichológai megtévesztési technikákat alkalmaz rosszindulatú programjainak terjesztésére, és testreszabott feltörő eszközöket alkalmaz a biztonsági termékek védelmének megkerülésére és érzékeny adatok ellopására a feltört gépekről.

A Trend Micro megosztotta az azonosításhoz szükséges mutatókat is.