PowerMagic backdoor – CommonMagic framework

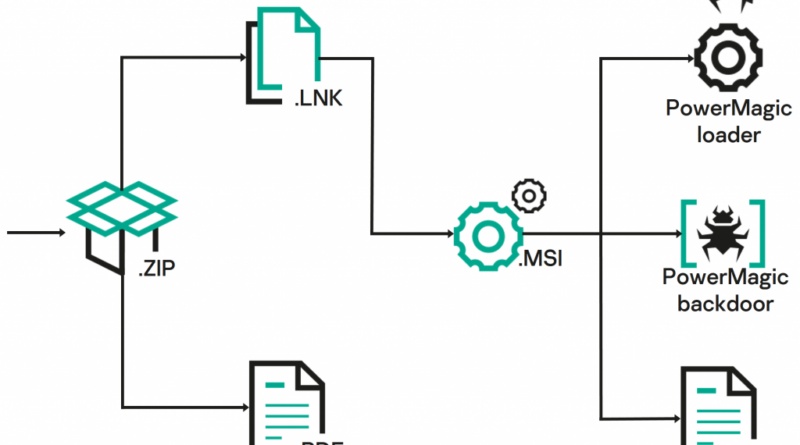

Az orosz-ukrán konfliktus kezdete óta a Kaspersky kutatói és a nemzetközi közösség jelentős mennyiségű kibertámadást azonosítottak. A Kaspersky 2022 októberében a donyecki, luganszki és krími régióban működő kormányzati, mezőgazdasági és szállítási szervezetek aktív fertőzését azonosított. A kihasználás kezdeti vektora nem ismert, a következő szakasz részletei adathalászat vagy hasonló módszerek alkalmazására utalnak. Az áldozatok egy rosszindulatú webszerveren tárolt ZIP fájlra mutató URL-re navigáltak. A tömörített fájl két dokumentumot tartalmazott egy csali dokumentumot (PDF, XLSX és DOCX) és egy kártékony LNK-fájl kettős kiterjesztéssel (pl. .pdf.lnk), amely megnyitáskor fertőzéshez vezet.

Amikor az áldozat aktiválja a ZIP-fájlban található LNK-fájlt, az események láncolatát indítja el, amelyek a számítógép megfertőzéséhez vezetnek egy korábban nem látott rosszindulatú keretrendszerrel, amelyet CommonMagic-nak nevezett el a Kaspersky. A kampányban használt rosszindulatú programok és technikák nem különösebben kifinomultak, de hatékonyak, és a kódnak nincs közvetlen kapcsolata egyetlen ismert kampányal sem.

A manutil.vbs szkript, amelyet a kezdeti csomag használ, egy PowerShellben írt, korábban ismeretlen hátsó ajtó betöltője, amelyet PowerMagic-nek neveztek el. A PowerMagic összes áldozatát egy bonyolultabb, korábban nem látott, moduláris rosszindulatú keretrendszer is megfertőzte, amelyet CommonMagic-nek nevezett el a Kaspersky. Ezt a keretrendszert a PowerShell-hátsó ajtóval való kezdeti fertőzés után használták, így a CommonMagic a PowerMagicen keresztül kerül telepítésre.

A Kaspersky megosztott az azonosításhoz szükséges mutatókat.