Az APT37 támadási módszerei és eszközei

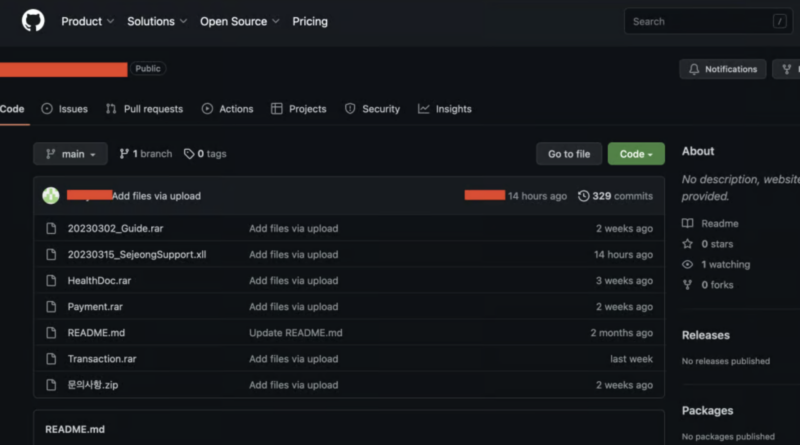

A Zscaler ThreatLabz bepillantást enged az APT37 (ScarCruft vagy Temp.Reaper) működésébe és ismerteti az eszközeit, technikáit és eljárásait (TTP). Az APT37 egy észak-koreai székhelyű valószínűleg állami támogatású fenyegetési szereplő szereplő, ami nagyon aktív volt 2023 februárjában és márciusában, különböző dél-koreai szervezetekben lévő személyeket vett célba. A Zscaler kutatása során egy GitHub adattárra bukkantunk, amely feltehetően a APT37 egy tagjának a tulajdonában van. A GitHub fiók OpSec hibája miatt rengeteg információhoz fértek hozzá az APT-csoport által használt rosszindulatú fájlokról, valamint tevékenységük idővonaláról egészen 2020 októberéig. A támadó GitHub-tárhelyén keresztül azonosított minták jelentős része az OSINT-forrásokon, például a VirusTotalon sem található meg. Ez lehetővé tette az elemzők számára, hogy betekintést nyerjenek az APT37 korábban nem dokumentált támadási vektoraiba, motívumaiba, célpontjaiba és a használt témáiba.

A Zscaler megosztotta az eddig nem ismert eljárásokat, és az azonosításhoz szükséges mutatókat is.