BlackLotus kampány azonosítása

A Microsoft útmutatót adott ki a CVE-2022-21894 sérülékenységet kihasználó fenyegetési szereplők azonosítására, azaz, hogy megtörtént-e a BlackLotus nevű Unified Extensible Firmware Interface (UEFI) indítókészleten keresztül a kihasználás és annak hatásainak csökkentésére. Az UEFI indítókészletek különösen veszélyesek, mivel a számítógép indításakor, az operációs rendszer betöltése előtt futnak, és ezért zavarhatják vagy deaktiválhatják az operációs rendszer különféle biztonsági mechanizmusait, például a BitLockert, a hipervizor által védett kódintegritást (HVCI) és a Microsoft Defender vírusirtót.

Az útmutató technikákat biztosít annak meghatározására, hogy egy szervezet eszközei fertőzöttek-e és a helyreállítási és megelőzési stratégiákat biztosít a környezet védelmére.

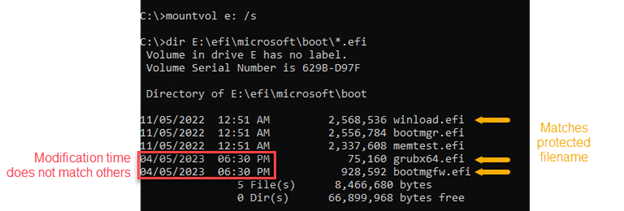

Nagyon fontos megjegyezni, hogy a fenyegetések kihasználója ezt a bootkit-et elsősorban a jelenlét és a védekezés kikerülési mechanizmusaként használja. Ez nem egy első szintű kihasználás, vagy egy kezdeti hozzáférési vektor, és csak olyan eszközre telepíthető, amelyhez a fenyegetés szereplője már privilegizált vagy fizikai hozzáférést kapott. A rosszindulatú program a CVE-2022-21894 (Baton Drop) segítségével megkerüli a Windows Secure Boot rendszert, és ezt követően rosszindulatú fájlokat telepít az EFI rendszerpartícióra (ESP), amelyeket az UEFI firmware indított el.

A BlackLotus telepítési folyamatának és az azt követő műveleteknek átfogó elemzése az ESET oldalán olvasható.