QBot kampány elemzése

A Kaspersky kutatói április elején jelentős növekedést észleltek a QBot családhoz tartozó banki trójaiakat (más néven QakBot, QuackBot és Pinkslipbot) használatában. A rosszindulatú programokat különböző nyelveken írt e-mail leveleken keresztül juttatták el – ezek angol, német, olasz és francia nyelvű változatai érkeztek. Az üzenetek valódi üzleti leveleken alapultak, amelyekhez a támadók hozzáfértek, így lehetőség nyílt arra, hogy saját üzenetekkel csatlakozzanak a levelezési szálhoz. Általános szabályként az ilyen levelek arra ösztönzik a címzettet – elfogadható ürüggyel –, hogy nyissa meg a mellékelt PDF-fájlt. Például kérhetik a csatolt pályázathoz kapcsolódó összes dokumentáció benyújtását, vagy a mellékelt költségbecslés alapján a szerződés értékének kiszámítását.

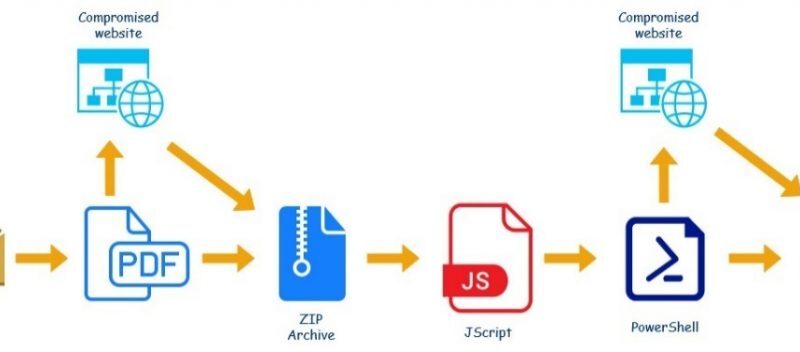

A dokumentum tartalma egy Microsoft Office 365 vagy Microsoft Azure figyelmeztetést imitál, amely azt tanácsolja a felhasználónak, hogy kattintson a Megnyitás gombra a csatolt fájlok megtekintéséhez. Ha a felhasználó eleget tesz, akkor az eredeti PDF fájlban megadott jelszóval védett archívum letöltésre kerül egy távoli szerverről (kompromittált oldal). A letöltött archívumban van egy .wsf (Windows Script File) fájl, amely JScript-ben írt obfuszkált szkriptet tartalmaz. A PowerShell-szkript egymás után megpróbálja letölteni a fájlt a kódban felsorolt URL-ek mindegyikéről.