Célzott adathalászat rakéta csalival

A FortiGuard Labs kutatói látókörébe került egy fájl, amely egy indiai állami katonai kutatószervezetre és egy fejlesztés alatt álló nukleáris rakétára utalt. A fájl a SideCopy APT-csoportnak megfelelő tulajdonságokkal rendelkező malware-t volt hivatott telepíteni. A legalább 2019-ig visszanyúló tevékenységével ez a csoport a pakisztáni kormány céljaihoz és célkitűzéseihez igazította a célpontjait. A SideCopy APT-csoportról ismert, hogy hasonló TTP-ket (Taktikák, technikák és eljárások) használ – és bizonyos esetekben ugyanazokat az infrastruktúrákat használja -, mint egy másik pakisztáni székhelyű fenyegetési csoport, amely Transparent Tribe néven ismert. Egyes jelentések szerint a SideCopy a Transparent Tribe leányvállalata. A csoportot állítólag azért nevezték el SideCopy-nak, mert az általuk alkalmazott fertőzési láncot a régóta működő indiai SideWinder fenyegető csoporttól másolták le, valószínűleg azért, hogy megnehezítsék az azonosítást. Bár a SideCopy elsősorban Windows platformokat céloz meg, egyes jelentések szerint rosszindulatú programokat telepítettek a megtámadott Mac és Linux gépekre is.

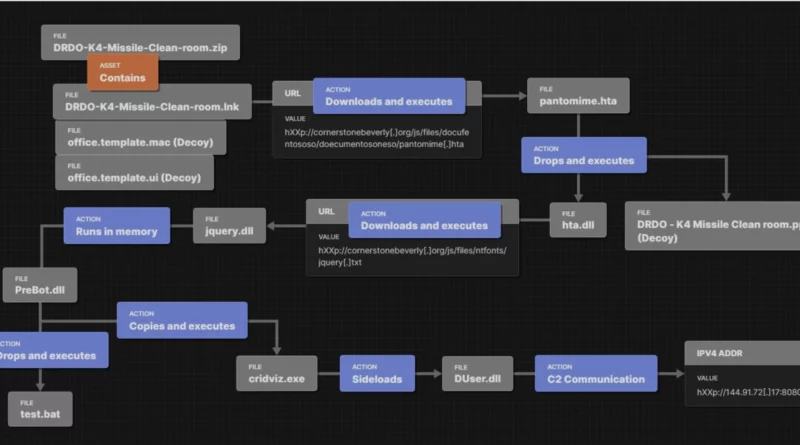

A gyanú szerint a fertőzés kezdeti vektora egy adathalász e-mail. Ez az információ azonban nem állt a FortiGuard Labs rendelkezésére a vizsgálatuk idején. Ennek ellenére hozzáfértek egy Zip-fájlhoz, amely valószínűleg egy e-mail mellékletét képezhette. A fájl neve „DRDO-K4-Missile-Clean-room[.]zip”. A „DRDO” az indiai Védelmi Kutatási és Fejlesztési Szervezetre utal, a „K-4” a közepes hatótávolságú SLBM-ekre utal, amelyek az Arihant osztályú nukleáris meghajtású ballisztikus rakéta-tengeralattjáróikban találhatók, a „tiszta helyiség” pedig az érzékeny alkatrészek összeszereléséhez vagy ezeken a rakétákon végzett intenzív karbantartáshoz szükséges létesítményt jelenti. Ebben az esetben a SideCopy olyan terméket szállít, amely csak az indiai védelmi iparban dolgozók egy kis csoportja számára érdekes.