PMFault alkalmazása

A Black Hat Asia 2023 alatt terjedt el az a hír, hogy a Birminghami Egyetem kutatói által azonosított sérülékenység (CVE-2022-43309) néhány szerveralaplapon kihasználható, amivel tönkretehető a CPU, a helyreállítás lehetősége nélkül. A PMFault jelentősége abban rejlik, hogy felhasználható olyan szerverek károsodására, amelyekhez a támadó fizikailag nem fér hozzá, de az operációs rendszerhez privilegizált hozzáféréssel rendelkezik, amelyet például egy javítatlan biztonsági rés kihasználása vagy a rendszergazdai jogosultságok megszerzése következtében értek el.

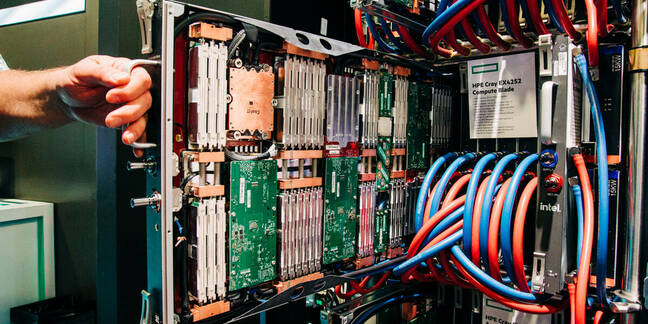

A módszer lényege, hogy az I2C protokollt használó PMBus interfész segítségével a processzorra táplált feszültséget olyan értékekre növelik, amelyek károsítják a chipet. A PMBus interfészt általában a VRM-ben (Voltage Regulator Module) valósítják meg, amely a BMC vezérlő manipulálásával érhető el.

A PMBus-t támogató kártyák támadásához az operációs rendszer rendszergazdai jogai mellett programozott hozzáférésre van szükség a BMC-hez (Baseboard Management Controller), például az IPMI KCS (Keyboard Controller Style) interfészen keresztül Etherneten keresztül.

A kísérletek során, amikor a feszültség 2,84 voltra emelkedett, két Intel Xeon processzor sérült ezeken a kártyákon.

Végül pedig azoknak, akik többet szeretnének megtudni róla, tudniuk kell, hogy a GitHubon megjelent több Supermicro és ASRock eszközök támadására szolgáló eszköz, valamint egy segédprogram a PMBus-hoz való hozzáférés ellenőrzésére.