ICMP átirányítás – WIFI kihasználása

Az NPU vezeték nélküli továbbítási eljárásának nemrégiben felfedezett hibája lehetővé teszi a támadók számára, hogy MITM (Man-in-the-Middle) támadásokat indítsanak a Wi-Fi hálózatokon. A Tsinghua Egyetem és a George Mason Egyetem kutatói kritikus biztonsági rést fedeztek fel az NPU lapkakészletben lehetővé teszi a támadók számára, hogy a Wi-Fi hálózatok 89%-án továbbított adatok lehallgatását kihasználva. A hardveres gyorsítás, például az NPU lapkakészletek használata a Wi-Fi hálózatokban, javítja az adatátviteli sebességet és csökkenti a késleltetést, de biztonsági aggályokat is felvet az routerek (Access Point – AP) általi vezeték nélküli közvetlen átvitele miatt.

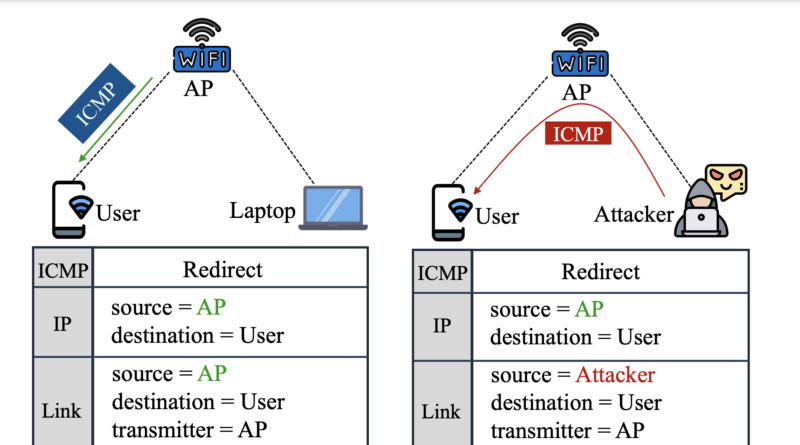

A támadó csatlakozik egy Wi-Fi hálózathoz, így hozzáfér az internethez. A telefonos hitelesítés után hozzáférnek egy WPA2-vel vagy WPA3-mal védett kávézó Wi-Fi hálózatához, ahol a router minden egyes munkamenetét a Pairwise Transient Key (PTK) munkamenetkulcs védi. A szakértők azt találták, hogy az áldozat egyszerű szöveges forgalmát könnyen le lehet hallgatni a WPA2 és WPA3 biztonsági mechanizmusok kikerülésével. A támadó meghamisítja a forrás IP-címét az router megszemélyesítésével, majd ICMP átirányítási üzenetet küld az áldozatnak. A teljesítmény prioritása érdekében a routerek, például a Qualcomm IPQ5018 és a HiSilicon Gigahome Quad-core NPU-ja közvetlenül továbbítja a kapott hamis ICMP átirányítási üzeneteket. Amikor az áldozat kérelmező megkapja az üzenetet, megtévesztik, hogy frissíti az útválasztási gyorsítótárát, és a következő ugrást a támadó IP-címével helyettesíti, aminek következtében a szervernek szánt további IP-csomagok a támadóhoz kerülnek az IP-rétegen.