RedEyes csoportos lehallgatás

A RedEyes (más néven APT37, ScarCruft, Reaper) egy állami támogatású APT-szervezet, amely elsősorban magánszemélyeket vett célba, köztük észak-koreai disszidálókat, emberi jogi aktivistákat és egyetemi tanárokat. Küldetésük bizonyos emberek mindennapi életének figyelemmel kísérése. Az AhnLab Security Emergengy Reagency Center (ASEC) megerősítette, hogy 2023 májusában a RedEyes csoport olyan Golang-hátsó ajtókat terjesztett, amelyek visszaéltek az Ably platformmal, és kihasználták az eszközök mikrofon funkcióit.A támadó az Ably szolgáltatás segítségével eljuttatta a parancsot a Golang bank door-hoz, és Github-on tárolta. Megfelelő API-kulcsérték szükséges a támadó csatornájával való kommunikációhoz, és bárki előfizethet, aki ismeri a kulcsértéket. Ezért az elemzés idején azonosítani tudtunk néhány, a támadó által használt parancsot.

A blogon keresztül az ASEC meg kívánja osztani a támadó által a támadás minden szakaszában használt TTP-ket (taktikákat, technikákat és eljárásokat), a kezdeti beszivárgási technikától, amelyet a RedEyes csoport használt az egyének megfigyelésére 2023 májusában, a privilégiumok eszkalációjáig, parancsvezérlés és kiszűrés.

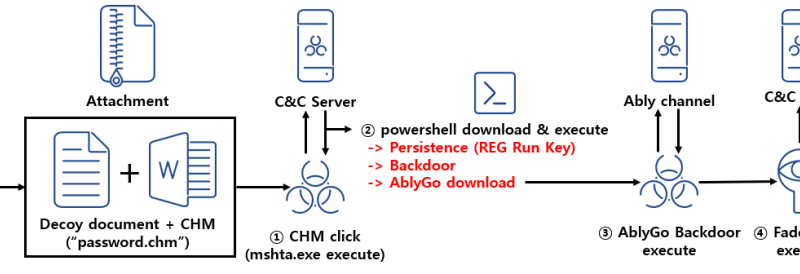

Az általános támadási folyamatát tekintve a támadó egy kifinomult és aprólékos támadást kísérel meg, például spear phishing e-mailen keresztül eléri a támadás célpontját, és az Ably csatornát használja parancsvezérlő szerverként. Ezek a támadások megnehezíthetik az egyének számára a kihasználás észlelését.

A támadások megelőzése érdekében ügyeljen arra, hogy ne nyissa meg az ismeretlen forrásból származó e-mailek mellékleteit.

Frissítés 2023.06.22.

Az AhnLab Security Emergency Reagency Center (ASEC) is részletesen feldolgozta RedEyes műveletét.

A ScarCruft néven ismert észak-koreai fenyegetést egy korábban nem dokumentált lehallgatási funkcióval rendelkező, információlopó malware-t, valamint az Ably valós idejű üzenetküldő szolgáltatást kihasználó, Golang segítségével kifejlesztett hátsó ajtót használva figyelték meg.