Videóalapú kriptoanalízis

A Ben-Gurion Egyetem kutatói közzétettek egy tanulmányt, ami azt bizonyítja, hogy kamerák segítségével képesek eszközökben használt titkosítási kulcsokat kinyerni az eszközökből.

A támadások új módot ismertetnek korábban már felfedett mellékcsatorna (side channels attack) támadási módszereket, amely méri az eszközből kiszivárgó fizikai hatásokat. Az olyan jellemzők figyelésével, mint az energiafogyasztás, a hang, az elektromágneses sugárzás vagy a művelet végrehajtásához szükséges idő, a támadók elegendő információt gyűjthetnek össze a titkos kulcsok helyreállításához, amelyek alááshatják a kriptográfiai algoritmusok biztonságát és bizalmasságát.

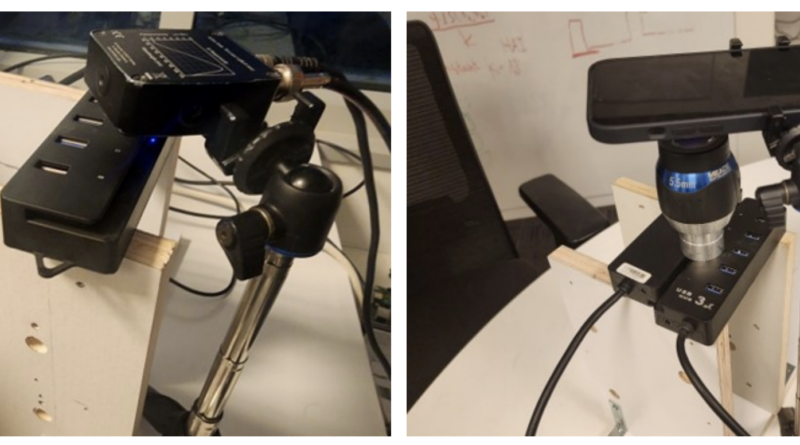

A kutatók olyan támadásokat mutattak be. Az első támadás egy internethez csatlakoztatott megfigyelő kamerát használ, hogy nagy sebességű videót készítsen az intelligenskártya-olvasó tápfeszültség-LEDjéről – vagy egy csatlakoztatott perifériaeszközről – a kriptográfiai műveletek során. Ez a technika lehetővé tette a kutatóknak, hogy 256 bites ECDSA-kulcsot nyerjenek ki. A másik lehetővé tette a kutatóknak, hogy megszerezzék egy Samsung Galaxy S8 telefon privát SIKE kulcsát az iPhone 13 kamerájának egy kihangósítóhoz csatlakoztatott USB-hangszóró bekapcsoló LED-jének megfigyelésével.