PicassoLoader

Ukrajnában és Lengyelországban kormányzati szerveket, katonai szervezeteket és polgári felhasználókat vettek célba egy olyan kampányban, amelynek célja adatok ellopása és a fertőzött rendszerekhez való tartós távoli hozzáférés volt. A 2022 áprilisától 2023 júliusáig tartó kampány adathalászatként indult és csalidokumentumokat használ a PicassoLoader nevű loader malware telepítéséhez, amely a Cobalt Strike Beacon és az njRAT letöltésével folytatódótt.

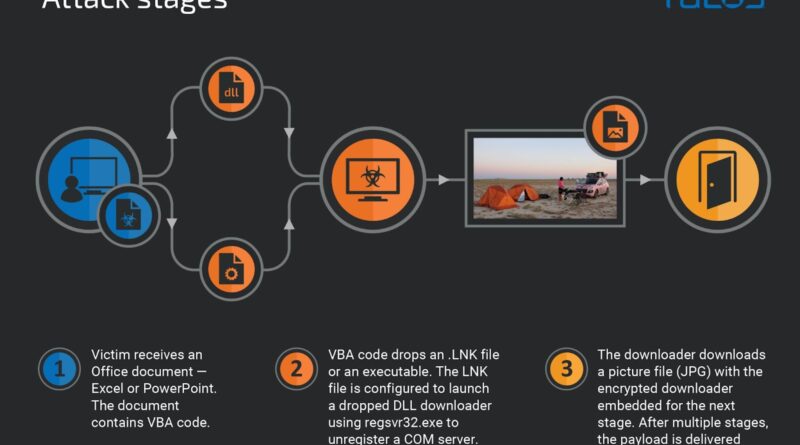

A támadások többlépcsős fertőzési láncot használtak, amelyet rosszindulatú Microsoft Office dokumentumokkal indítottak, leggyakrabban Microsoft Excel és PowerPoint fájlformátumokat használva jelezte a Cisco Talos. A PicassoLoader-t egy képfájlba rejtett hasznos adat követte, ami megnehezíti az észlelést.

A kampányt a GhostWriter nevű csoportnak tulajdonították (UAC-0057 vagy UNC1151), amit a fehérorosz kormányhoz kapcsolnak a fenyegetéselemzők, míg a német Külügyminisztérium publikusan Oroszországot nevezte, mint a Ghostwriter csoport mögött álló, azokat támogató nemzetet.

A Talos megosztotta a kampány azonosításához szükséges mutatókat.