Gamaredon jelentés

Az ukrán Computer Emergency Response Team (CERT-UA) részletesen ismerteti a Gamaredon csoport tevékenységét. Az oroszországi kötődésű Gamaredon APT (más neveken Armageddon, UAC-0010 és Shuckworm), amelyet a legtöbb fenyegetéselemző az Orosz Föderáció Szövetségi Biztonsági Szolgálathoz kapcsol, rendkívül gyors támadások hajt végre.

A Gamaredon támadások általában e-mailekkel vagy üzenetekkel kezdődnek, amelyeket a Telegramon, a WhatsApp-on, a Signal-on vagy más alkalmazásokon keresztül küldenek a célpontoknak. A kezdeti fertőzést úgy érik el, hogy ráveszik az áldozatot, hogy rosszindulatú mellékleteket, például HTM-, HTA- és LNK-fájlokat nyisson meg, amelyek Microsoft Word- vagy Excel-dokumentumnak álcázva vannak.

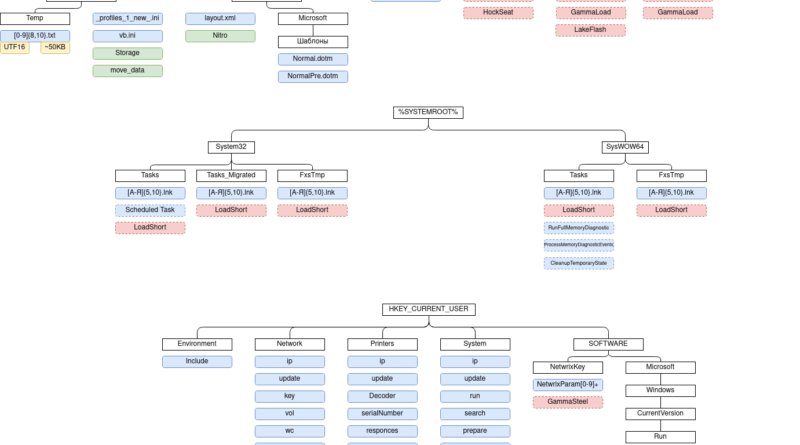

Amint az áldozat megnyitja a rosszindulatú mellékleteket, a PowerShell-szkriptek és a rosszindulatú programok (általában GammaSteel) letöltésre kerülnek és végrehajtódnak az áldozat eszközén. A kezdeti fertőzési lépés a Microsoft Office Word sablonokat is módosítja, így a fertőzött számítógépen létrehozott összes dokumentum tartalmaz egy rosszindulatú makrót, amely a Gamaredon kártevőit más rendszerekre is továbbíthatja.

A PowerShell-szkript a munkamenetadatokat tartalmazó böngésző cookie-kat célozza meg, hogy lehetővé tegye a hackerek számára, hogy átvegyék a kéttényezős hitelesítéssel védett online fiókokat. Ami a GammaSteel funkcionalitását illeti, a CERT-UA azt állítja, hogy meghatározott kiterjesztésű fájlokat céloz meg, amelyek a következők: .doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, .ps1, .rar, .zip, .7z, .mdb.

Ha a támadók érdeklődnek a feltört számítógépen talált dokumentumok iránt, 30-50 percen belül ellopják azokat. A Gamaredon fertőzések másik érdekessége, hogy a fenyegetés szereplői hetente 120 rosszindulatú fertőzött fájlt helyeznek el a feltört rendszeren, hogy növeljék az újbóli fertőzés valószínűségét.

A fertőzött számítógép portjaira helyezett USB-meghajtók automatikusan megfertőződnek a Gamaredon kezdeti kompromittált adathordozóival, ami tovább növelheti az elszigetelt hálózatok feltörését. Végül a hackerek naponta három-hat alkalommal változtatják meg a közbenső áldozat irányító és vezérlő szervereinek IP-címét, ami megnehezíti a tevékenységek blokkolását vagy nyomon követését.