Adatszivárgás az air-gapped rendszerekből

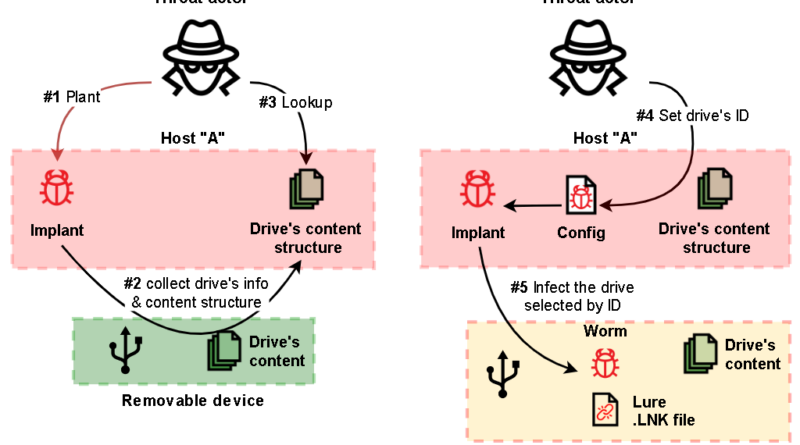

A kínai állam által támogatott hackerek ipari szervezeteket céloztak meg új rosszindulatú szoftverekkel, amelyek képesek adatokat lopni az ún. air-gapped rendszerekből. Az elszigetelten működő air-gapped rendszerek jellemzően kritikus szerepeket töltenek be, és fizikailag vagy szoftverek és hálózati eszközök révén el vannak szigetelve a vállalati hálózattól és az Internettől. A Kaspersky kiberbiztonsági vállalat kutatói fedezték fel az új kártevőt, amit az APT31, más néven Zirconium nevű kiberkémkedő csoportnak tulajdonították. Az eredmények szerint a hackerek legalább 15 különböző implantátumot használtak a kelet-európai támadások során, mindegyik a művelet egy-egy szakaszához, valamint a jellegzetes „FourteenHi” malware-családjukat. A Kaspesky szerint a támadások 2022. áprilisban kezdődtek, és három különálló szakaszból álltak. A kezdeti fázisban a beültetések állandóságot és távoli hozzáférést hoztak létre a megtámadott rendszerekhez, és a felderítéshez hasznos adatokat gyűjtöttek. A második szakaszban az APT31 olyan speciálisabb rosszindulatú szoftvereket telepített, amelyek USB-terjedés segítségével adatokat tudtak ellopni az elszigetelt rendszerekből. Végül, a támadás harmadik szakaszában a hackerek olyan implantátumokat használtak, amelyek képesek feltölteni az összegyűjtött adatokat a C2 szerverekre.