Zoom zero touch provisioning sérülékenységek

A Zoom Zero Touch Provisioning szolgáltatásában több sérülékenységet azonosítottak kutatók, amelyek lehetővé teszik, hogy a támadók teljes távoli adminisztrációt szerezzenek az eszközökön, ami lehetővé teheti a lehallgatást, az eszközök közötti váltást és a botnet felépítése a feltört eszközökkel. A fenyegetés szereplői az AudioCodes eszközökkel rekonstruálhatják a kriptográfiai rutinokat is, hogy visszafejtsék az olyan érzékeny információkat, mint a jelszavak és a nem megfelelő hitelesítés miatt elérhető konfigurációk.

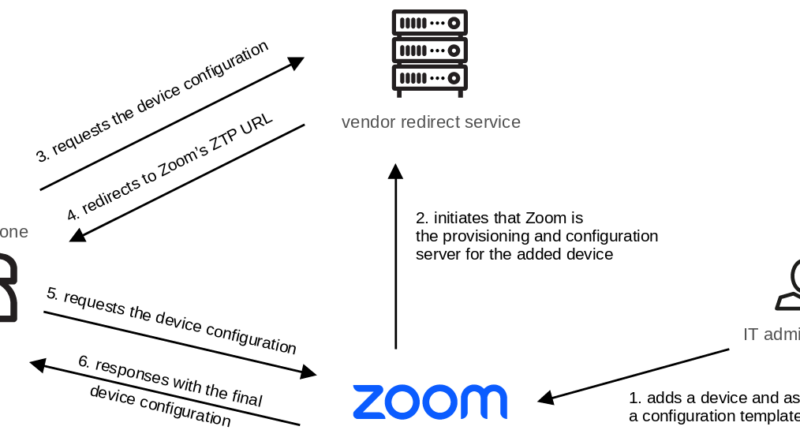

A ZTP funkciót a tanúsított hardverek, például a VoIP-eszközök automatikus kiépítésére használják, hogy biztosítsák, hogy minden szükséges információt megkapjanak a műveletekhez. Ezek az információk magukban foglalják a szervercímeket, a fiókadatokat és a firmware-frissítéseket. A Zoom ZTP az eszközök széles skáláját támogatja, és az egyik legmegbízhatóbb szolgáltató a hagyományos eszközök integrálásához.

A ZTP tanúsítvány alapú hitelesítést használ az eszköz és a ZTP között, amelyet kölcsönös TLS-nek is neveznek. Ez azt jelenti, hogy a ZTP ellenőrzi a MAC-cím és a kért konfiguráció pontos egyezését, ami megnehezíti a fenyegetés szereplői számára az eszköztanúsítványok kinyerését, de nincs második hitelesítés, például egyszeri jelszó vagy egyéb.

Az eszköz hozzárendelése a Zoom Phone adminisztrációs paneljén keresztül történik MAC-címek hozzáadásával. Ez azt jelenti, hogy a Zoom Phone használatához szükséges licencekkel rendelkező fenyegető szereplők tetszőleges MAC-címekhez férhetnek hozzá, és elhelyezhetik azokat egy saját maguk által meghatározott konfigurációs sablonban.

A támadó egy rosszindulatú C2-kiszolgálót irányít, és tárolja a rosszindulatú firmware-csomagot. A szerver kérésre az eszköz hozzáadásával történik a Zoom fiókhoz, amely letölti a firmware-csomagot egy rossz konfigurációval, ami az eszköz teljes átvételét eredményezi.