Flax Typhoon

A Microsoft azonosított egy új hackercsoportot, amelyet jelenleg Flax Typhoon néven nyomon követ, és amely kormányzati szerveket és oktatási, kritikus gyártókat és információs technológiai szervezeteket kémkedési céllal vesz fel. A fenyegetettség szereplője nem használ rosszindulatú programokat az hálózathoz való hozzáférés megszerzéséhez és jelenlét fenntartásához, többnyire az operációs rendszeren már elérhető összetevőket, a living-off-the-land eszközöket, azaz a áldozatoknál meglévő eszközöket használja. A legalább 2021 közepe óta működő Flax Typhoon főként tajvani szervezeteket használt ki, bár a Microsoft felfedezett néhány áldozatot Délkelet-Ázsiában, Észak-Amerikában és Afrikában.

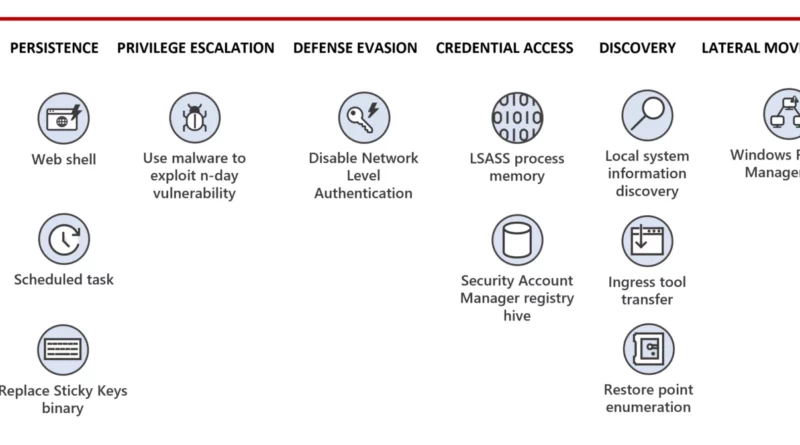

A Microsoft által megfigyelt kampányban a Flax Typhoon a nyilvános szerverek ismert sebezhetőségeinek kihasználásával szerzett kezdeti hozzáférést, beleértve a VPN-, web-, Java- és SQL-alkalmazásokat.

Szükség esetén a hackerek rendszergazdai szintre emelik jogosultságaikat a nyilvánosan elérhető „Juicy Potato” és „BadPotato” nyílt forráskódú eszközök segítségével, amelyek az ismert sebezhetőségeket kihasználva magasabb jogosultságokat szereznek.

Ezt követően a Flax Typhoon a rendszerleíró adatbázis módosításával kikapcsolja a hálózati szintű hitelesítést (NLA), és a Windows Sticky Keys kisegítő lehetőségének kihasználásával biztosítja a tartósságot az RDP (Remote Desktop Protocol) kapcsolat létrehozásához.

A Flax Typhoon hozzáférhet a feltört rendszerhez az RDP-n keresztül, használhatja a Sticky Keys parancsikont a bejelentkezési képernyőn, és hozzáférhet a Feladatkezelőhöz a helyi rendszerjogosultságokkal.

A Microsoft megosztott az azonosításhoz szükséges mutatókat és tanácsikat is ad a védekezéshez, kárenyhítéshez.