Operation Jacana

2023 februárjában az ESET kutatói egy guyanai kormányzati szervet célzó adathalász kampányt észleltek. Az Operation Jacana-nak nevezett kampányt nem tudták összekapcsolni egyetlen konkrét APT-csoporttal sem, közepes biztonsággal valószínűsítik, hogy egy Kínához kötődő fenyegető csoport áll az incidens mögött.

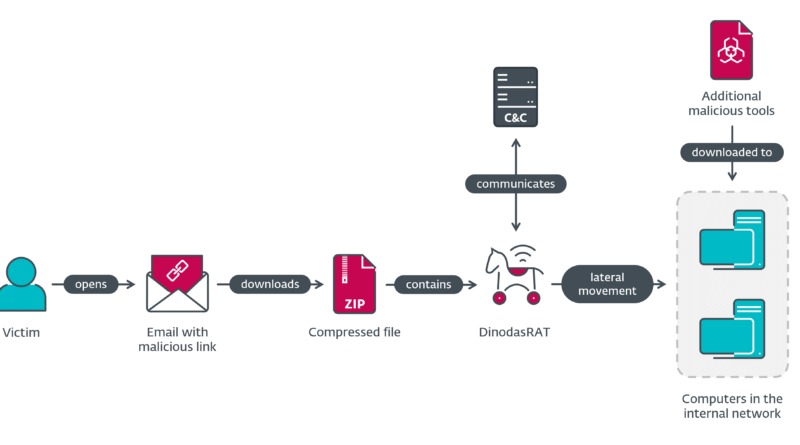

A támadás során az operátorok egy korábban nem dokumentált C++ hátsó ajtót használtak, amely képes ellopni a fájlokat, manipulálni a Windows rendszerleíró kulcsait, végrehajtani CMD-parancsokat stb. A hátsó ajtót DinodasRAT-nek nevezték el a C&C-nek küldött áldozatazonosító alapján.

A kampány célzott volt, mivel a fenyegetés szereplői e-mailjeiket kifejezetten azért alkották meg, hogy csábítsák választott áldozatszervezetüket. Miután sikeresen kompromittálták az első pár gépet a DinodasRAT-tal, az üzemeltetők oldalirányban mozogtak, és áttörték a célpont belső hálózatát, ahol ismét bevezették a DinodasRAT hátsó ajtót, valamint további rosszindulatú eszközöket, köztük a Korplug egy változatát (más néven PlugX).