HideBear művelet

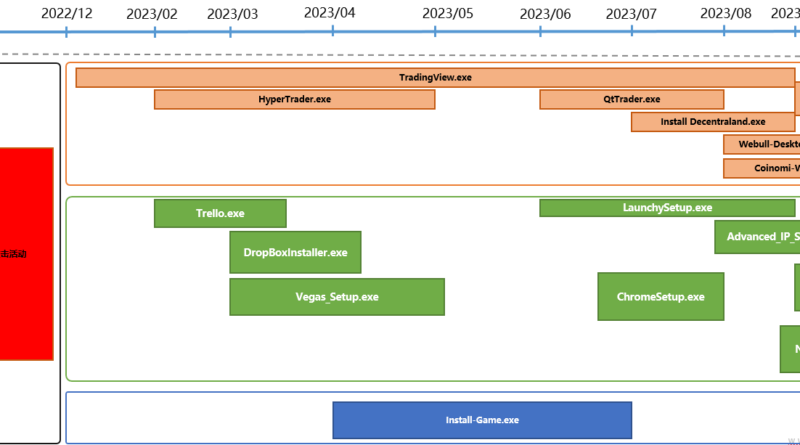

A QiAnXin Threat Intelligence Center 2022 vége felé egy ismeretlen fenyegetettségi szereplő csoportot figyelt meg. Néhány gyakori szoftverletöltő oldalt hamisítottak, és a Google keresési rangsorát vásárolták meg, hogy ezeket a hamis webhelyeket a hivatalos webhelyek elé helyezzék. Céljuk az volt, hogy rávegyék az áldozatokat olyan telepítőcsomagok letöltésére, amelyek nem hivatalos, de érvényes aláírással rendelkeznek, és amelyeket az Inno Setup segítségével újracsomagoltak. A támadási lánc összetettsége és a támadók kézi műveleteinek miatt a végső hasznos teher megfoghatatlan maradt. Ez megnehezítette a támadások tulajdoníthatóságát 2023 közepéig, amikor észrevették, hogy a TeamViewer DLL Sideloading összetevőjét SFTP-n keresztül eljuttatták Kelet-Ázsia és Észak-Amerika veszélyeztetett végpontjaihoz. Ez a tevékenység arra engedett következtetni, hogy ez a csoport a Zscaler ThreatLab által 2021-ben nyilvánosságra hozott biztonsági kutatók elleni támadásokhoz kapcsolódik.

A tevékenység nem kizárólag gazdaságilag motivált, hanem célja az elektronikus információs technológia és az orvostechnika ellopása is. A Mandiant először 2020-ban tette közzé a MINEBRIDGE-t, megemlítve, hogy a TA505 egy részhalmaza vagy egy teljesen új csoport lehet. Más gyártók későbbi jelentései a TA505-nek tulajdonították. A jelenleg rendelkezésünkre álló információk alapján valószínűbbnek tűnik, hogy a MINEBRIDGE-t egy új fenyegetési csoport üzemelteti. Ezt a fenyegetéscsoportot a Microsoft Threat Intelligence Center Storm-0978 (RomCom) néven hozta nyilvánosságra. A HideBear művelet során használt adathalász technikák hasonlóak a Storm-0978 által használtakhoz.