Sandworm tevékenység Ukrajnában

Az államilag támogatott orosz hackercsoport, a Sandworm 2023 májusa és szeptembere között tizenegy ukrajnai távközlési szolgáltatót használt ki.

Az Ukrán Computer Emergency Response Team (CERT-UA) jelentése szerint az orosz hackerek az országban 11 távközlési vállalat kommunikációs rendszerébe avatkoztak be, ami szolgáltatáskimaradásokhoz és esetleges adatszivárgáshoz vezetett.

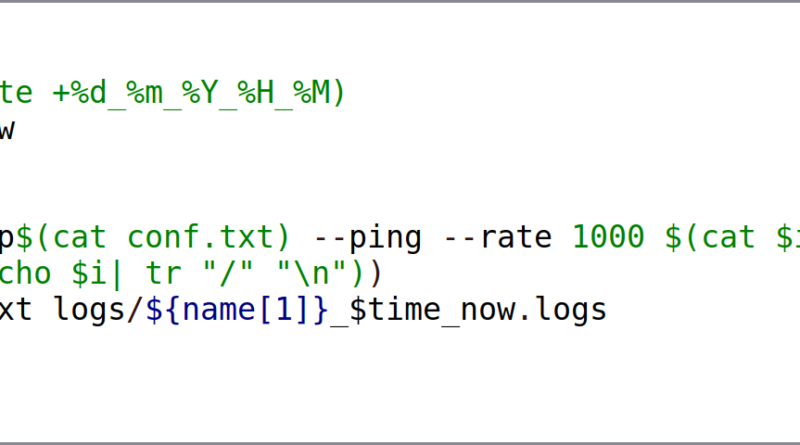

A támadások azzal kezdődnek, hogy Sandworm felderítést végez a távközlési vállalat hálózatain a „masscan” eszköz segítségével, hogy átvizsgálja a célpont hálózatát. A Sandworm nyitott portokat és nem védett RDP- vagy SSH-interfészeket keres, amelyek segítségével feltörheti a hálózatot. Ezenkívül a támadók olyan eszközöket használnak, mint a „ffuf”, „dirbuster”, „gowitness” és „nmap”, hogy megtalálják a webszolgáltatások lehetséges sebezhetőségeit, amelyek kihasználhatók a hozzáférés megszerzésére. A többtényezős hitelesítéssel nem védett VPN-fiókokat is kihasználták a hálózati hozzáférés megszerzésére. A behatolások lopakodósabbá tétele érdekében a Sandworm „Dante”, „socks5” és más proxyszervereket használ rosszindulatú tevékenységeiknek az általuk korábban feltört ukrán internetes régión belüli szervereken történő átirányítására, így kevésbé tűnik gyanúsnak.

A CERT-UA két hátsó ajtót azonosított a feltört ISP-rendszerekben, a Poemgate-et és a Poseidon-t.

A CERT-UA megosztott az azonosításhoz szükséges mutatókat.