Kihasznált Citrix Bleed sérülékenység

A zsarolóvírus üzemeltetők tömegesen kihasználják a Citrix sebezhetőséget, amely lehetővé teszi a támadóknak, hogy megkerüljék a többtényezős hitelesítést és hozzáférjenek a vállalati hálózatokhoz, annak ellenére, hogy a javítás három hete elérhető.

A Citrix Bleed, a sérülékenység elterjedt neve, a lehetséges 10-ből 9,4-es súlyossági besorolást hordoz, ami viszonylag magas minősítés pusztán információközlési hibára. Az ok: a nyilvánosságra hozott információk tartalmazhatnak munkamenet-tokeneket, amelyeket a hardver olyan eszközökhöz rendel hozzá, amelyek már sikeresen megadták a hitelesítési adatokat, beleértve az MFA-t is.

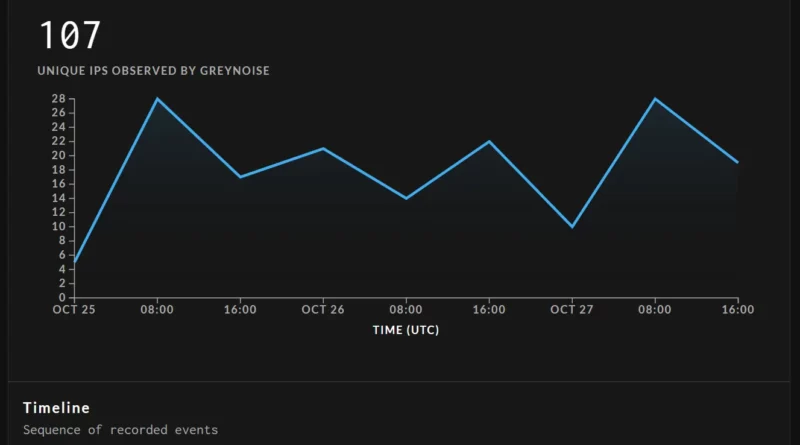

Kevin Beaumont biztonsági kutató 20 000 olyan kihasznált Citrix eszközt talált, ahol munkamenet tokeneket loptak el. Elmondta, hogy becslése azon alapul, hogy egy sebezhető Netscaler-eszköznek álcázott szervert futtattak, hogy nyomon kövessék az interneten végrehajtott támadásokat. Beaumont ezután összehasonlította ezeket az eredményeket más adatokkal, többek között a Netflow és a Shodan keresőmotor által szolgáltatott adatokkal.

A Mandiant nyomozást folytatott, szerintük a CVE-2023-4966 kihasználással kapcsolatos sebezhető készülék kivizsgálásának kihívása az, hogy a készüléken futó webszerver nem rögzíti a sebezhető végponthoz intézett kéréseket (vagy hibákat). A Mandiant nem tud olyan konfigurációs változtatásokról, amelyek kényszeríthetik ezekhez a végpontokhoz a kérésnaplózást. A megkísérelt kihasználási kérelmek azonosításához a szervezeteknek webalkalmazás-tűzfalakra (WAF) vagy más hálózati eszközökre kell támaszkodniuk, amelyek rögzítik a NetScaler ADC vagy Gateway készülékek felé irányuló HTTP/S kéréseket. A Mandiant részletesen elemezte a kihasználását és megosztotta az azonosításhoz szükséges YARA szabályokat és MITER ATT&CK technikákat.