MuddyWater kampány új eszközökkel

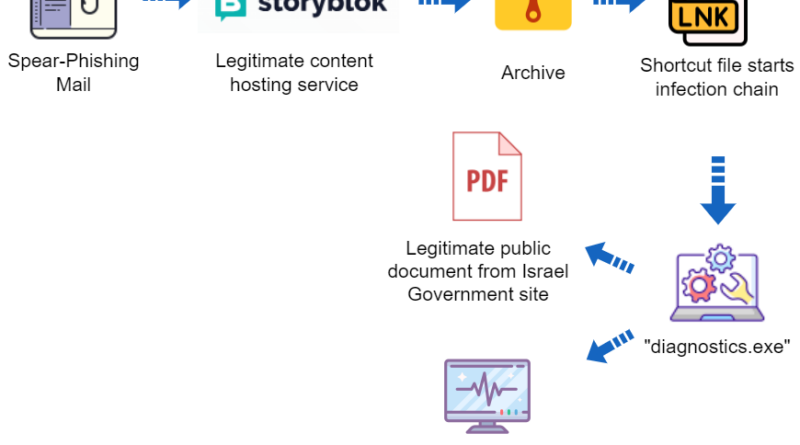

A MuddyWater néven ismert iráni nemzetállami szereplőt egy új lándzsás adathalász kampányhoz kapcsolták, amely két izraeli entitást vett célba. A Deep Instinct azonosított két Storyblok-on megosztott csomagot, amelyek egy új, többlépcsős fertőzési vektort tartalmaztak. Rejtett fájlokat, a fertőzést elindító LNK-fájlt, valamint egy olyan futtatható fájlt tartalmaz, amely a csalidokumentumok elrejtésére szolgál az Advanced Monitoring Agent, egy távoli adminisztrációs eszköz futtatása közben. Ez az első nyilvános jelentés a MuddyWaterről, amely ezt a távoli adminisztrációs eszközt használja.

A korábbi támadássorozatok során adathalász e-maileket küldtek közvetlen hivatkozásokkal, valamint HTML-, PDF- és RTF-mellékleteket, amelyek különféle fájlmegosztó platformokon tárolt csomagokra mutató hivatkozásokat tartalmaztak. A Mango Sandstorm és Static Kitten néven ismert csoport számára a legújabb taktikák és eszközök bizonyos szempontból folytatást, más szempontból pedig fejlődést jelentenek. Ami ezúttal más, az az új Storyblok nevű fájlmegosztó szolgáltatás használata többlépcsős fertőzési vektor kezdeményezésére.

A Deep Instinct megosztotta az azonosításhoz szükséges mutatókat.