Fake Lockdown mód

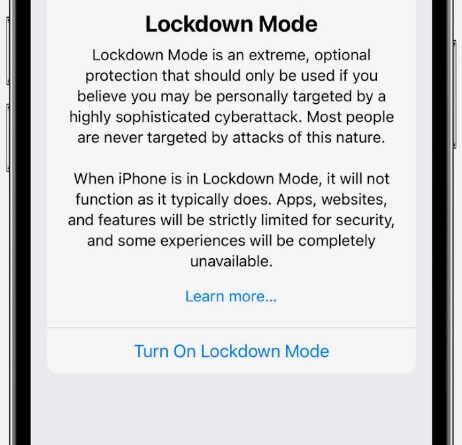

A Jamf Threat Labs azonosított egy olyan, a kihasználás utáni manipulációs technikát, amely a működő Lockdown módhoz kapcsolódó összes vizuális jelzést biztosítja, a szolgáltatás által általában alkalmazott védelem nélkül. Megjegyzendő, hogy ez nem a Lockdown Mode hibája vagy az iOS sebezhetősége önmagában; ez egy olyan, a kihasználás utáni manipulációs technika, amely lehetővé teszi a rosszindulatú szoftverek számára, hogy vizuálisan elhitessék a felhasználóval, hogy a telefonjuk Lockdown Mode-ban fut. Ezt a technikát még nem figyelték meg a gyakorlatban, és csak egy kompromittált eszközön lehetséges.

A kutatás célja annak hangsúlyozása, hogy a felhasználók akkor is támadhatóak, ha nincsenek teljesen tisztában a Lockdown Mode működésével és korlátaival. Bár a Lockdown Mode hatékonyan csökkenti a támadási felületet egy iOS-eszközön, fontos megjegyezni, hogy ha egy eszköz már veszélyeztetett, a Lockdown Mode nem akadályozza meg a rosszindulatú programok működését. A Lockdown Mode nem működik vírusirtó szoftverként, nem észleli a meglévő fertőzéseket, és nem befolyásolja a már fertőzött eszköz kémkedési képességét. Valójában csak arra hatékony – még a támadás előtt -, hogy csökkentse a támadó számára elérhető belépési pontok számát.

A kutatás azt a forgatókönyvet vizsgálja, amelyben a sebezhető eszközt feltöri egy támadó, aki elhelyezi a kódot a hamis zárolási mód megvalósításához. Amikor a feltört eszköz magas kockázatú felhasználója (pl. újságírók, kormányzati tisztviselők, vezetők) elindítja a Lockdown módot, elindítja a támadó kódját, amely megvalósítja a Lezárási mód vizuális jelzéseit, de nem módosítja az eszköz konfigurációját.