Mirai.TBOT elemzése

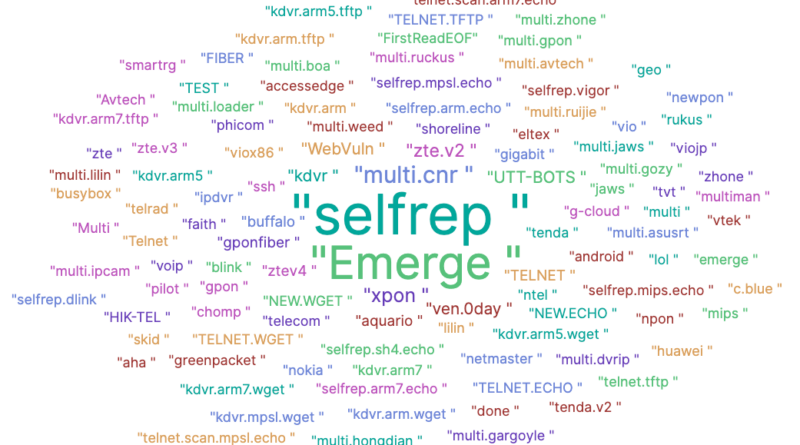

A Mirai-t először 2016-ban fedezték fel, és a gyenge jelszavak és sebezhetőségek kihasználásával fertőzi meg az IoT-eszközöket. Miután az eszközök megfertőződtek, egy botnet részévé válnak, amelyet a támadók irányítanak a nagyszabású elosztott szolgáltatásmegtagadási támadásokhoz (DDoS). A Mirai botnetek általában különböző csoportokba sorolják a botokat a fertőzés módjától vagy a fertőzött eszközöktől függően, hogy a támadó hatékonyabban tudja kezelni és irányítani a hatalmas botnetet. A XLab kutatói észrevették, hogy egy Mirai botnet valójában több mint 100 botcsoporttal rendelkezik, ami felkeltette a figyelmüket. Annak alapján, hogy a botnet a Telnet-ellenőrzés során a /bin/busybox hostname TBOT parancsot hajtja végre, Mirai.TBOT-nak nevezték el.

A kutatók megosztották a Snort-szabályokat, hogy segítsék a sebezhetőségi kísérletek és a potenciális fertőzések azonosítását. A nyitott Telnettel rendelkező eszközök esetében ellenőrizheti a hosztnevet; ha a hosztnév “TBOT”-ra módosult, akkor az eszköz fertőzött lehet.