E-mail ellopása .txt fájllal

A biztonsági elemzőknek és a termékeknek egyaránt idő-, erőforrás- és sávszélességbeli korlátai vannak, amelyek megkövetelik tőlük, hogy szűkítsék a “potenciálisan érdekes dolgok” óriási szénakazalát, amelyeken ma mélyen elmerülhetnek. Az erőforrások és a valós észlelések közötti kompromisszum során előfordulhat, hogy széleskörű általánosításokat tesznek, hogy kiszűrjék azokat a kategóriákat, amelyekről úgy gondolják, hogy a vadonban nem élnek vissza. Ezek a feltételezések végül a valós világbeli támadások hamis negatív eredményeihez vezetnek, ha elég hosszú idő áll rendelkezésre.

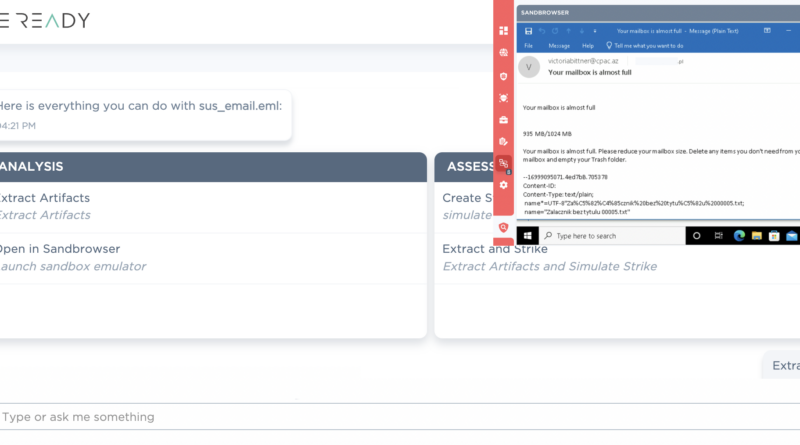

A Strike Ready kutatói a példában egy feltételezett orosz fenyegető szereplő kizárólag egy lengyel szervezetet vett célba egy rosszindulatú .txt fájl segítségével, hogy megpróbáljon e-maileket és címjegyzékeket lopni. A támadó abban bízik, hogy a célpont a Roundcube-ban, más levelezőszolgáltatások népszerű frontendjében fogja megtekinteni az üzenetet. Ezt a hibát, a CVE-2023-47272-t a jelek szerint Rene Rehme fedezte fel párhuzamosan, és a fenyegető szereplő 0day-ként használta fel ’23 októberében. A hibát 23 novemberében javították. A sebezhetőség középpontjában a beágyazott js megjelenítése állt egy “inline” txt csatolmány előnézeti ablakában. Az XSS exploitokat az RCE-vel szemben túl sokáig gúnyolódva és gúnyolódva szemlélték sokan a biztonsági közösségben, de ez a hasznos teher illusztrálja, hogy egy egyszerű XSS is okozhatja a postafiók és a címjegyzék exfil’d-jét. A kampány sok hasonlóságot mutat a CERT-UA által részletesen ismertetett júniusi kampánnyal.