Kritikus Linux sérülékenység

A Eclypsium Linux-fejlesztői egy olyan nagyfokú sebezhetőség javításán dolgoznak, amely bizonyos esetekben lehetővé teszi a firmware-szinten futó rosszindulatú programok telepítését, így a fertőzések hozzáférhetnek az eszköz legmélyebb részeihez, ahol nehéz őket felismerni vagy eltávolítani.

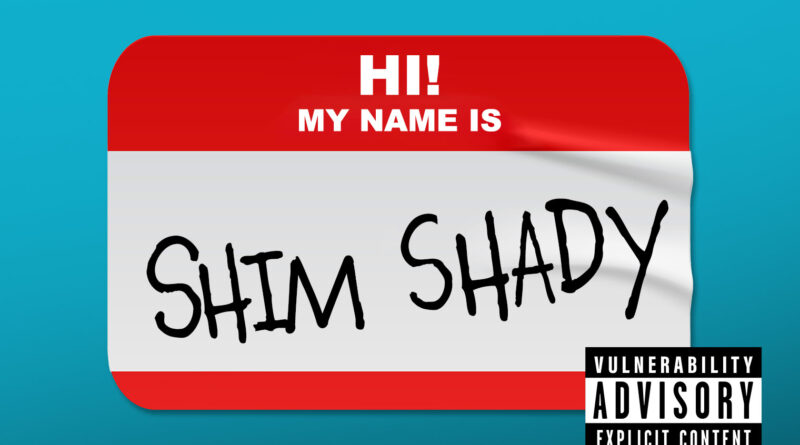

A sebezhetőség a SHIM-ben található, amely a Linux esetében egy olyan kis komponens, amely a firmware-ben fut a rendszerindítási folyamat elején, még az operációs rendszer elindulása előtt. Pontosabban, a gyakorlatilag minden Linux-disztribúcióhoz tartozó SHIM kulcsfontosságú szerepet játszik a biztonságos rendszerindításban, amely a legtöbb modern számítástechnikai eszközbe beépített védelem, amely biztosítja, hogy a rendszerindítási folyamat minden egyes láncszeme ellenőrzött, megbízható beszállítótól származzon. A sebezhetőség sikeres kihasználása lehetővé teszi a támadók számára, hogy semlegesítsék ezt a mechanizmust azáltal, hogy rosszindulatú firmware-t hajtanak végre a rendszerindítási folyamat legkorábbi szakaszaiban, mielőtt az Unified Extensible Firmware Interface firmware betöltődik és átadja a vezérlést az operációs rendszernek.

A CVE-2023-40547 néven nyomon követett sebezhetőség úgynevezett puffer túlcsordulás, azaz olyan kódolási hiba, amely lehetővé teszi a támadók számára, hogy tetszőleges kódot hajtsanak végre. A hiba a shim egy olyan részében található, amely a hálózaton lévő központi szerverről történő rendszerindítást dolgozza fel, ugyanazt a HTTP-t használva, amelyen a web is alapul. A támadók a kódvégrehajtási sebezhetőséget különböző forgatókönyvekben használhatják ki, gyakorlatilag mindegyik a célzott eszköz, illetve a szerver vagy a hálózat valamilyen sikeres kompromittálását követően.