Active Directory védelme

A címtárszolgáltatás (Directory Service), legyen az Active Directory, OpenLDAP vagy valami egzotikusabb, sok tudás forrásaként gyakran belső felderítés és egyéb támadások csatornájaként szolgál a redteam műveletek során.

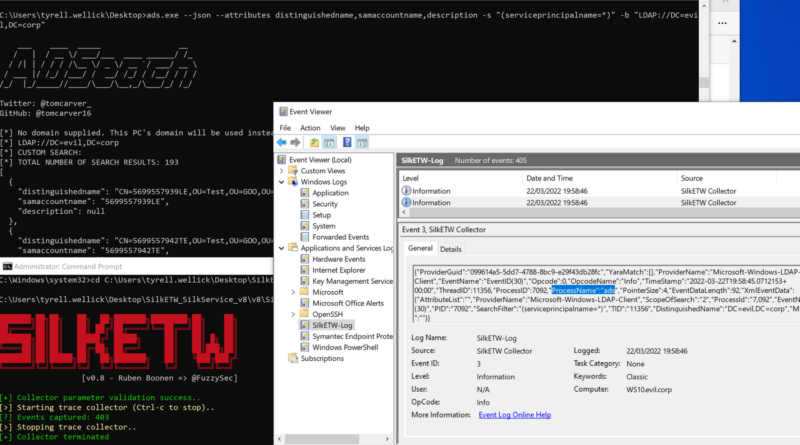

Ezt szem előtt tartva gyakori, hogy a blueteam nagymértékben befektet a címtárhoz való hozzáférés biztosításába és felügyeletébe, legyen szó honey tokenekről, az LDAP-lekérdezések elemzéséről, a telemetrián belüli anomáliákról vagy más hasonló védelmi stratégiákról.

Ez tehát kihívást jelent a vörös csapatok számára, amelyek felderítés vagy jogosultság-emelési támadások céljából kívánnak hozzáférni ehhez a tudásbázishoz. Az olyan automatizált eszközök, mint a BloodHound, StandIn, SharpView és hasonló eszközök egyszerű futtatása anélkül, hogy alapos ismeretekkel rendelkezne arról, hogy mit csinálnak a motorháztető alatt, vakon navigálhat a potenciális észlelési pontok aknamezején.

Az MDSec azt vizsgálta meg, hogy a védekezők hogyan figyelhetik meg a gyanús LDAP-tevékenységet, valamint az LDAP-felderítést végző redteam operatív biztonsági megközelítéseit.