Ukrajnai és németországi ICS Honeypotok tanulságai

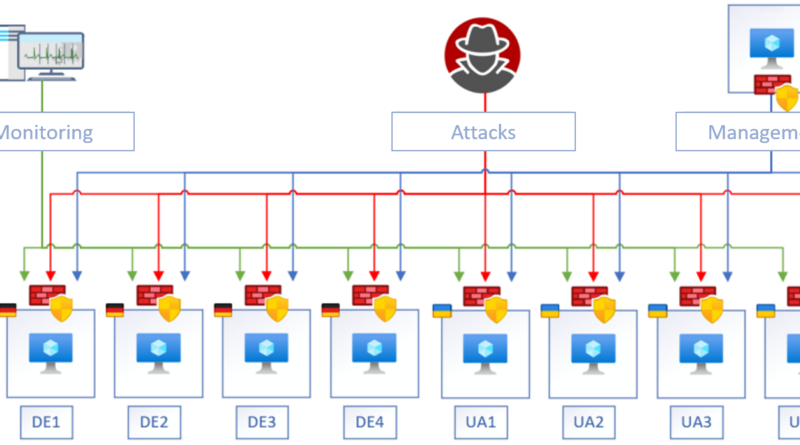

A Compass Security blogja szerint a mai összekapcsolt világban jól ismert tény, hogy az internetnek kitett rendszereket folyamatosan kibertámadások fenyegetik. Ez a kockázat a magánjellegű honlapoktól a vállalati infrastruktúrákig terjed. Az ipari vezérlőrendszerek (ICS) fokozódó modernizációjával ezek a létfontosságú komponensek is egyre inkább ki vannak téve az ilyen fenyegetéseknek. De milyen mértékű és jellegű támadások érik az ipari infrastruktúrát? Bizonyos országok, például Ukrajna, aránytalanul sok támadással szembesülnek? Ebben a feltárásban ezeknek a kérdéseknek járunk utána, különböző ICS-termékeket imitáló ukrajnai és németországi mézeskalácsokból gyűjtött adatok felhasználásával, hogy jobban megértsük a kibernetikai behatolások helyzetét ezen a speciális területen.

Az ipari vezérlőrendszerek (ICS) alapvető fontosságúak az összetett ipari folyamatok és rendszerek felügyelete és kezelése szempontjából. A tágabb operatív technológiai (OT) család jelentős részét képezik. Ezek a rendszerek különböző alcsoportokat és komponenseket foglalnak magukban, többek között a programozható logikai vezérlőket (PLC), a felügyeleti vezérlő- és adatgyűjtő rendszereket (SCADA) és az ember-gép interfészeket (HMI).

Az adatgyűjtés közel három hónapon keresztül, 2023. július 16-tól 2023. október 14-ig tartott. Ez idő alatt az emulált ICS-termékek összesen 83’947 HTTP-interakciót rögzítettek, ami nagy adathalmazt biztosított az elemzéshez.

Az összes interakcióból 46 930-at rosszindulatúnak, míg 37 017-et nem rosszindulatú kérésnek minősítettek. A Németországban található rendszerek valamivel több, összesen 24 842 rosszindulatú kérést regisztráltak, mint az Ukrajnában található rendszerek, amelyek 22 088 ilyen kérést regisztráltak.

A honeypotokból gyűjtött adatok nem szolgáltatnak meglepő új felismeréseket. Talán azért, mert a honeypotok könnyen felismerhetők csalórendszerekként, esetleg azért, mert virtuális magánszerverként (VPS) vannak elhelyezve. Ha ezeket a rendszereket az adott országok mobilhálózatain keresztül telepítenénk, más eredményekre jutnánk, és potenciálisan rejtettebb és valósághűbb forgatókönyveket hozhatnánk létre.

Általánosságban nem ajánlott a nem biztonsági komponenseket közvetlenül az internetre kitenni. Ha egyáltalán szükség van távoli hozzáférésre, akkor ajánlott virtuális magánhálózatot (VPN) vagy más biztonsági réteget használni a rendszerek közvetlen támadások elleni védelme érdekében. Lehetőség szerint csak fehér listán szereplő IP-címeket szabad engedélyezni. Továbbá az ICS-hálózatot az üzleti hálózattól is el kell szigetelni. Erős javításkezelési folyamatot kell kialakítani. Az internetnek kitett rendszerekre órákon belül biztonsági javításokat kell alkalmazni. Többfaktoros hitelesítést és erős hitelesítő adatokat kell használni. Az eszközök naplózása és felügyelete a támadások vagy gyanús esetek észlelése érdekében.