Kártékony PDF fájlok

A McAfee Labs a közelmúltban jelentős növekedést figyelt meg a prominens rosszindulatú programok PDF-fájlokon keresztül történő terjesztésében. A rosszindulatú programok nem kizárólag kétes webhelyekről vagy letöltésekből származnak; bizonyos esetekben a rosszindulatú programok látszólag ártalmatlan e-mailekben, különösen az azokat kísérő PDF-fájlok csatolmányaiban is előfordulhatnak. Az elmúlt három hónapban a McAfee telemetrián keresztül megfigyelt további tendencia a nem hordozható futtatható vektorokon keresztül terjesztett rosszindulatú programok elterjedtségére vonatkozik.

Miután a Microsoft bevezette az internetről kézbesített Office-fájlokra vonatkozó makroblokkoló intézkedéseket, a fenyegető szereplők kénytelenek voltak alternatív módszereket kidolgozni az e-mailes rosszindulatú programok terjesztésére. A PDF-fájlok összetett szerkezete miatt könnyen kihasználhatók, és jelentős kihívást jelent a bennük lévő rosszindulatú tartalom felderítése. Mivel a PDF-ek a fogyasztók körében általánosan használt, e-mail mellékleteken keresztül terjesztett fájlformátum, a támadók számára csábító lehetőséget jelentenek arra, hogy a felhasználókat jóindulatúnak tévesszék meg. Ezt a bizalmat kihasználva a támadók könnyen készíthetnek PDF-alapú rosszindulatú szoftvereket, amelyek gyakran rosszindulatú weboldalakon elhelyezett hasznos terheléseket tartalmaznak. A felhasználó interakciója, például egy linkre való kattintás esetén ezek a PDF-ek letöltik a tárolt hasznos terhet, növelve a fertőzés kockázatát.

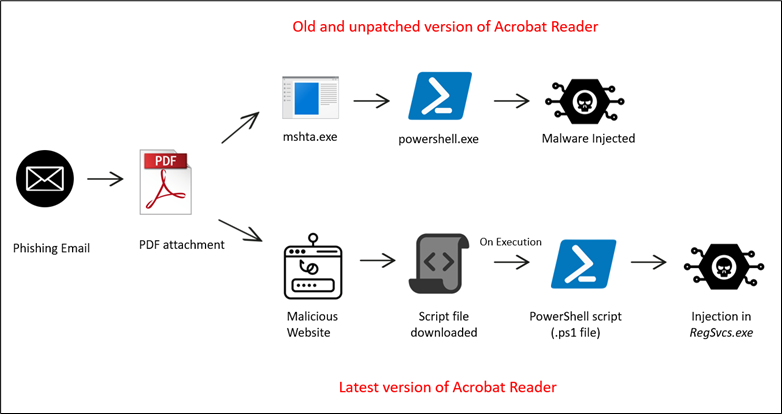

Ez a kialakulóban lévő fertőzési lánc, amelyben többek között a Agent Tesla is részt vesz, egy PDF mellékletet tartalmazó e-mailből indul ki, amely később megkönnyíti a végső hasznos teher terjesztését. Az Acrobat Reader elavult és javítatlan verziójában a PDF-ek MSHTA segítségével közvetlenül végrehajtják a beágyazott JavaScriptet, majd elindítják a PowerShellt, ami megkönnyíti a folyamatbefecskendezést. Ezzel szemben az Acrobat Reader legújabb verziójában a PDF-ek nem képesek a JavaScript közvetlen végrehajtására. Ehelyett átirányítanak egy rosszindulatú weboldalra, ahonnan a szkript letöltődik. Az ezt követő folyamat az előző esetnek megfelelő marad.

Az események láncolata egy rosszindulatú tartalmat tartalmazó PDF-fájl átadásával kezdődik. A PDF megnyitásakor a beágyazott rosszindulatú kód egy JavaScript hasznos terhelés végrehajtását indítja el, ami egy PowerShell szkript letöltéséhez és végrehajtásához vezet. Ez a PowerShell szkript ezután visszafejti és végrehajt egy .NET DLL fájl formájú bináris fájlt, amely az AgentTesla hasznos terhelését törvényes folyamatokba juttatja be, hogy elkerülje az észlelést. A kártevő kommunikál a parancs- és vezérlő szerverekkel, és a Telegram botokon keresztül lopakodó továbbítás céljából kiszivárogtatja az érzékeny adatokat. A perzisztencia biztosítása érdekében a kártevő ütemezett feladatokat és registry-bejegyzéseket hoz létre, lehetővé téve az időszakos végrehajtást és a jelenlétének fenntartását a fertőzött rendszeren. Az Acrobat Reader régi verziójában a PDF megnyitása rosszindulatú JavaScript automatikus végrehajtását indította el, ami az AgentTesla malware PowerShell segítségével történő bejuttatásához vezetett a Regsvcs.exe fájlba. A PDF-adatfolyamok vizsgálata feltárta a beágyazott szkriptet, ami tovább erősítette a sebezhetőségek kihasználását anélkül, hogy felhasználói beavatkozásra lett volna szükség. Ez az összehangolt sorozat hangsúlyozza a támadás kifinomult jellegét, amely a kezdeti fertőzéstől az adatszivárgásig és a tartós beszivárgásig terjed, és jelentős kihívást jelent a felderítés és a kárenyhítési erőfeszítések számára.