PAN-OS GlobalProtect zero day

A feltételezett állami támogatású hackerek március 26. óta kihasználják a Palo Alto Networks tűzfalainak nulladik napi sebezhetőségét, amelyet CVE-2024-3400 néven követnek nyomon, és a veszélyeztetett eszközökkel belső hálózatokba való behatolásra, adatok és hitelesítő adatok ellopására használják.

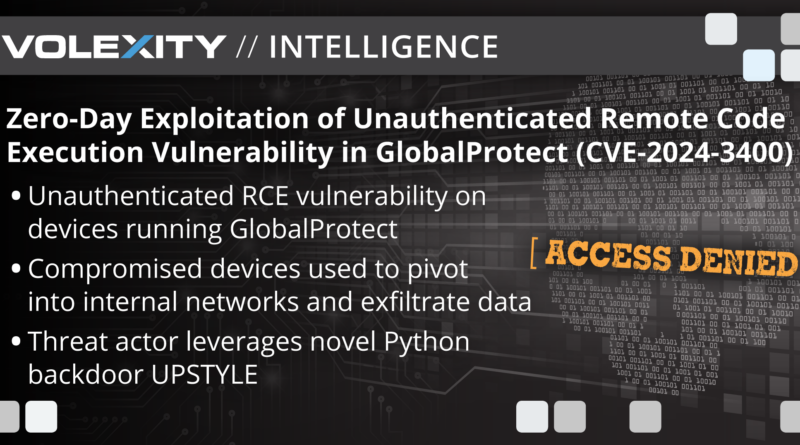

A Palo Alto Networks arra figyelmeztetett, hogy a hackerek aktívan kihasználják a PAN-OS tűzfalszoftverében lévő, nem hitelesített távoli kódfuttatási sebezhetőséget, és hogy a javítások lesznek elérhetők.

2024. április 10-én a Volexity azonosította a Palo Alto Networks PAN-OS GlobalProtect funkciójában talált sebezhetőség nulladik napi kihasználását az egyik hálózatbiztonsági felügyeleti (NSM) ügyfelénél. A Volexity riasztásokat kapott az ügyfél tűzfalából kiinduló gyanús hálózati forgalomról. Az ezt követő vizsgálat megállapította, hogy a készüléket veszélyeztették. A következő napon, 2024. április 11-én a Volexity egy másik NSM-ügyfelénél további, azonos jellegű kihasználást észlelt, amelyet ugyanaz a fenyegető szereplő hajtott végre.

A Volexity által UTA0218 álnév alatt nyomon követett fenyegető szereplő képes volt távolról kihasználni a tűzfal eszközt, létrehozni egy fordított héjat, és további eszközöket letölteni az eszközre. A támadó arra összpontosított, hogy konfigurációs adatokat exportáljon az eszközökről, majd ezt kihasználva belépési pontként használta fel az áldozati szervezeteken belüli oldalirányú mozgáshoz.

A Volexity szorosan együttműködött ügyfelével és a Palo Alto Networks Product Security Incident Response Team (PSIRT) csapatával a kompromittálódás kivizsgálásában. Az együttműködő vizsgálat révén a Palo Alto Networks PSIRT csapata megerősítette, hogy a sebezhetőség operációs rendszerparancs-befuttatási probléma, és a CVE-2024-3400-as kódot rendelte hozzá. A probléma egy nem hitelesített távoli kódfuttatási sebezhetőség, amelynek CVSS-bázispontja 10,0. A Palo Alto Networks azóta kiadott egy tanácsadást a CVE-2024-3400-as problémára vonatkozóan, amely információkat tartalmaz az ügyfelek számára kiadott fenyegetésvédelmi aláírással kapcsolatban, valamint a javítás ütemezését is tartalmazza.

A CISA felvette a CVE-2024-3400-at az Ismert Kihasznált Sebezhetőségek (KEV) katalógusába, és arra utasította a szövetségi szerveket, hogy a fenyegetéscsökkentési szabály alkalmazásával vagy a telemetria letiltásával egy héten belül biztosítsák eszközeiket április 19-ig.