A VMware javítja a Cloud Foundation és a vCenter Server kritikus sebezhetőségeit

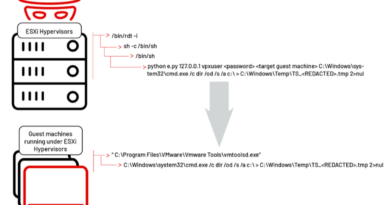

A VMware frissítéseket adott ki a Cloud Foundation, a vCenter Server és a vSphere ESXi kritikus sebezhetőségének javítására, amelyek lehetővé tehetik a jogosultságok kiterjesztését és távoli kódfuttatást. A legsúlyosabb sebezhetőségek, a CVE-2024-37079 és a CVE-2024-37080 CVSS pontszáma 9,8, és a DCE/RPC protokollban több heap-túlcsordulással kapcsolatos problémát tartalmaznak. Ezek a hibák lehetővé teszik a vCenter Serverhez hálózati hozzáféréssel rendelkező támadók számára, hogy speciálisan kialakított hálózati csomagok küldésével távoli kódot hajtsanak végre. Egy másik sebezhetőség, a CVE-2024-37081, amelynek CVSS pontszáma 7,8, a VMware vCenterben rosszul konfigurált sudo beállítások miatt helyi jogosultságok kiterjesztését teszi lehetővé, amelyet hitelesített helyi felhasználók kihasználva root jogosultságokat szerezhetnek.

Nem ez az első eset, hogy a VMware foglalkozik a DCE/RPC protokollproblémákkal; egy hasonló kritikus sebezhetőséget 2023 októberében javítottak. Az újonnan azonosított hibák a vCenter Server 7.0 és 8.0 verziókat érintik, és a 7.0 U3r, 8.0 U1e és 8.0 U2d verziókban már javították őket. Bár nem érkezett jelentés arról, hogy ezeket a sebezhetőségeket aktívan kihasználnák, a felhasználóknak kritikus jellegük miatt sürgősen alkalmazniuk kell a javításokat. A sebezhetőségeket a QiAnXin LegendSec és a Deloitte Románia kutatói fedezték fel.

(forrás)