Vágólapról a kihasználásig

A Cisco Talos egy új, Operation Celestial Force nevű, legalább 2018 óta futó rosszindulatú szoftverkampányt hozott nyilvánosságra. A kampány még ma is aktív, és a GravityRAT, egy Android-alapú rosszindulatú szoftver, valamint egy Windows-alapú rosszindulatú betöltőprogram használatát alkalmazza, amelyet HeavyLift néven követnek nyomon.

Minden GravityRAT és HeavyLift fertőzést egy a Talos által GravityAdmin-nak nevezett önálló eszköz kezel, amely rosszindulatú tevékenységeket végez a fertőzött eszközön. A panel bináris állományainak elemzéséből kiderül, hogy egyszerre több kampány adminisztrálására és futtatására szolgálnak, amelyek mindegyike kódnevet és saját admin panelt kap.

A Talos ezt a műveletet nagy valószínűséggel az általuk Cosmic Leopard-nak nevezett fenyegető szereplők pakisztáni nexusának tulajdonítja, amely a kémkedésre és a célpontjaik megfigyelésére összpontosít. Ez a többéves művelet folyamatosan indiai szervezeteket és személyeket célzott meg, amelyek valószínűleg a védelmi, kormányzati és kapcsolódó technológiai területekhez tartoznak. A Talos eredetileg 2018-ban hozta nyilvánosságra a Windows-alapú GravityRAT rosszindulatú szoftver feltételezett pakisztáni fenyegető szereplők általi használatát – amelyet szintén indiai szervezetek célpontjaira használtak.

Bár ez a művelet legalább az elmúlt hat évben aktív volt, a Talos az elmúlt években általános fellendülést figyelt meg a fenyegetések terén, ami a nagy értékű célpontok elleni kémkedésre használt mobil rosszindulatú szoftverek használatát illeti, beleértve a kereskedelmi kémprogramok használatát is.

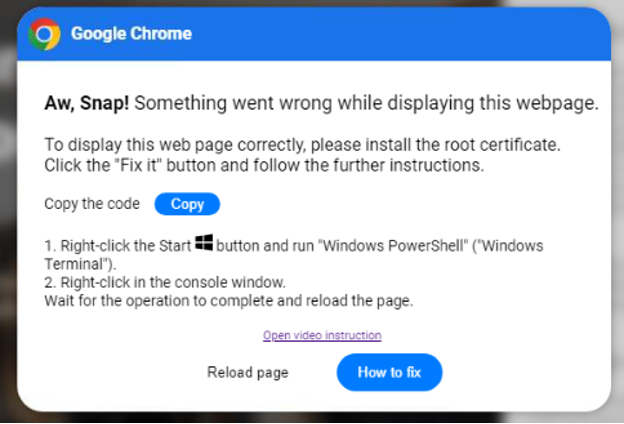

Ez a támadási lánc jelentős felhasználói interakciót igényel a sikeres működéshez. A hamis hibaüzenetekben található social engineering okos, és az operációs rendszertől érkező értesítésnek tűnik. A problémát és a megoldást is kínálja, így a felhasználó azonnal intézkedhet anélkül, hogy mérlegelné a kockázatot. A támadási lánc egyedülálló, és igazodik a Proofpoint által megfigyelt általános trendhez, miszerint a kiberbűnözők új, változatos és egyre kreatívabb támadási láncokat alkalmaznak – beleértve a pszichológiai megtévesztést, a beágyazott PowerShellt, valamint a WebDAV és SMB használatát –, hogy lehetővé tegyék a rosszindulatú programok kézbesítését.

A szervezeteknek meg kell tanítaniuk a felhasználókat, hogy azonosítsák a veszélyes tevékenységeket, és jelentsék a gyanús tevékenységeket biztonsági csapatoknak.