A csomagátviteli sebességű támadások térhódítása: Amikor a core routerek gonosszá válnak

Az OVHcloud kutatóinak jelentése szerint 2023 eleje óta a DDoS-támadások ugrásszerű növekedése figyelhető meg. Az új trend azonban a magas csomagsebességű támadás (packet rate attacks).

Az elosztott szolgáltatásmegtagadási támadások (DDoS) régóta fennálló probléma, amely továbbra is hatékony módja az online szolgáltatások elérhetőségének befolyásolásának. Az elmúlt évtizedben számos szereplő bebizonyította, hogy botnetjükkel milyen könnyen tudnak zombieszközök seregét felállítani, a technikák széles skáláját használva, az adathalászatotól kezdve a rosszindulatú programok asztali gépekre történő telepítésén át egészen a Dolgok Internete (IoT) eszközöket, CCTV-készülékeket vagy lakossági routereket érintő különféle sebezhetőségek kihasználásáig.

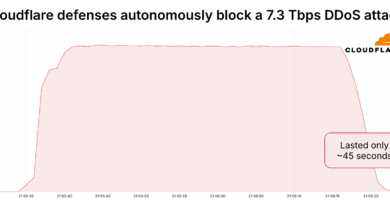

Ezeket a botneteket nagyrészt DDoS-támadások kivitelezésére használták, amelyekhez több tízezer kompromittált eszközt használtak világszerte. A támadási minták gyakran ugyanazok voltak: annyi csomagot kell készíteni, amennyit csak lehet, hogy a lehető legmagasabb bitsebesség (vagy csomagsebesség) elérésével próbálják megbénítani a célpont hálózati képességeit. Ez történt a Mirai botnet esetében is 2016-ban, amely az első volt, amely több mint 1 Tbps (Terabit per másodperc) sebességet tudott generálni. Azóta több botnet is messze túlszárnyalta az eredeti Mirait, egészen a 2021-es 3,47 Tbps-ig. Az 1+ Tbps feletti támadások azonban meglehetősen ritkák maradtak… egészen a közelmúltig.

2023 eleje óta a DDoS-támadások gyakoriságában és intenzitásában is erőteljes növekedést tapasztaltunk. Sőt, ugyanezen év novemberétől kezdődően a tendencia jelentős felgyorsulását figyelte meg OVHcloud csapata: míg az 1 Tbps vagy annál nagyobb sebességet elérő DDoS-támadások alkalmanként előfordultak, azok már egyáltalán nem ritkák. Az elmúlt 18 hónap alatt az 1 Tbps feletti támadások a meglehetősen ritka, majd a heti rendszerességű támadásokból a szinte napi rendszerességűekké váltak (egy hét átlagában). A legmagasabb bitráta, amit ebben az időszakban megfigyeltek, ~2,5 Tbps volt.

Érdekes módon a 911 S5 botnet május 25. és 2024. május 30. közötti felszámolásának közelmúltbeli bejelentése lazán egybeesik a DDoS-támadások jelentős csökkenésével, amely május közepén kezdődött. Nem tudják azonban bizonyossággal megerősíteni, hogy ezek az események összefüggenek egymással.

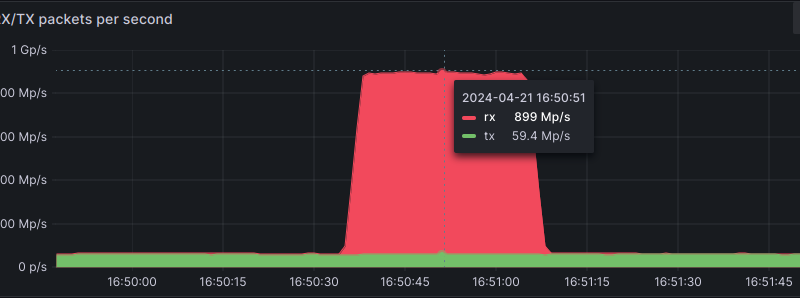

Bár a támadások gyakorisága látszólag visszatért a normális szintre, még mindig nagyszámú DDoS-támadást figyelhetünk meg, amelyek csomagsebessége meghaladja a 100 Mpps-t (Millió csomag másodpercenként).

Általában a legtöbb DDoS-támadás sok szemét adat küldésére épül, hogy telítődjön a sávszélesség (hálózati rétegbeli támadások) vagy sok alkalmazáskérés küldésére, hogy túlzott CPU- vagy memóriahasználatot okozzon (alkalmazásrétegbeli támadások). Természetesen vannak más módszerek is, amelyeket ki lehet használni: ezek közé tartoznak a csomagsebességen alapuló támadások vagy a másodpercenkénti csomagok alapú támadások.

A csomagsebesség-támadások célja a célállomáshoz közeli hálózati eszközök csomagfeldolgozó motorjainak túlterhelése a rendelkezésre álló sávszélesség kiéheztetése helyett. Az általános elképzelés az, hogy a célzott szolgáltatás előtti infrastruktúrákat (pl. terheléselosztók, anti-DDoS rendszerek, …) megbénítsák, és így járulékos károkként esetleg egy nagy infrastruktúrára is hatást gyakoroljanak. Egyszerűen fogalmazva: ahelyett, hogy megpróbálnánk lyukakat találni a DDoS-ellenes rendszereken, inkább szüntessük meg őket!

A csomagsebesség-támadások igen hatékonyak, mivel a sok kis csomaggal való bánásmód általában nehezebb, mint a nagyobb, de kevesebb csomaggal való bánásmód. Ennek oka, hogy a számítási költségek általában magasabbak. Ha például szoftverrel dolgozza fel a csomagokat, minden csomag legalább egy memória-hozzáférést jelent (kizárva az esetleges másolást, a tárolt adatokhoz, például a kapcsolati táblázatokhoz való hozzáférést, …), ahelyett, hogy egyszerűen több bájton iterálna. Ha hardvert használ, akkor, bár a csomagfeldolgozás teljesítményét nem feltétlenül befolyásolja a csomagok sebessége, a feldolgozási csővezeték valószínűleg más összetevőktől függ, például a memóriától (ismét!), amelyet a magas csomagsebesség nagymértékben megterhelhet. Ilyen körülmények között a nagyon magas sebesség miatt vagy egyszerűen azért, mert nincs elég puffer az összes adat tárolására, elérhet bizonyos határokat, ami valószínűleg késleltetést vagy teljesítménycsökkenést okoz. Ezt a problémát egyetlen mondatban összefoglalhatjuk: ha a feladata főleg a hasznos terhekkel foglalkozik, a sávszélesség lehet a kemény határ; de ha a feladata főleg a csomagfejlécekkel foglalkozik, a csomagsebesség a kemény határ.

Ezért van az, hogy a legtöbb esetben a kis csomagokkal való foglalkozás nehezebb, mint a nagy csomagokkal. Dióhéjban, egy 10 Gbps-os DDoS-támadás nagy csomagokkal (1480 bájt) ~0,85 Mpps-t eredményez: ehhez képest 10 Gbps a legkisebb csomagokkal (84 bájt a vezetéken Ethernet esetén) hatalmas ~14,88 Mpps-t eredményez.

A cikkben kiemelt bizonyítékok egy új tendenciára utalnak: a veszélyeztetett hálózati mageszközök kihasználása erőteljes támadások végrehajtásához. Még ha a MikroTik eszközök már korábban is részt vehettek DDoS-támadásokban, eddig nem volt bizonyíték arra, hogy ezek a botnetek hálózati mageszközökre támaszkodtak volna.

Bár bármelyik csúcskategóriás szerver tökéletesen képes lehet ilyen nagyságrendű csomagsebesség létrehozására, valószínűleg a ténylegesen rendelkezésre álló nyilvános sávszélesség korlátozza őket. A hálózaton belüli elhelyezkedésük miatt a core-eszközöket sokkal kevésbé érinti ez az állítás: ezek általában még nagyobb eszközökhöz kapcsolódnak nagy kapacitású hálózati kapcsolatokon keresztül. Ráadásul a hálózati rendszergazdák által a hálózaton tapasztalható rendellenes viselkedés – például DDoS-támadásokat kezdeményező szerverek – azonosítására bevezetett enyhítő intézkedések ebben az esetben megkerülhetők, mivel a routerekre általában nem vonatkoznak ezek az intézkedések.

A veszélyeztetett eszközök számától és tényleges képességeitől függően ez a csomagsebességű támadások új korszaka lehet: a másodpercenként több milliárd csomag kibocsátására képes botnetek komoly kihívást jelenthetnek a DDoS-ellenes infrastruktúrák kiépítésének és méretezésének módjára. Mindenképpen figyelembe fogjuk venni ezt az új fenyegetést, amikor azon gondolkodunk, hogyan építsük ki és méretezzük saját DDoS-ellenes infrastruktúráinkat, hogy biztosak legyünk abban, hogy távol maradunk minden lehetséges hatástól.