Ransomware támadási láncok elemzése – közös TTP-k

Tekintettel a közelmúltban történt hatalmas ransomware támadásokra, amelyek a kórházaktól az autókereskedésekig mindent megzavartak, a Cisco Talos újra meg vizsgálta a vezető ransomware szereplőket, hogy lássa, hol tart a jelenlegi helyzet.

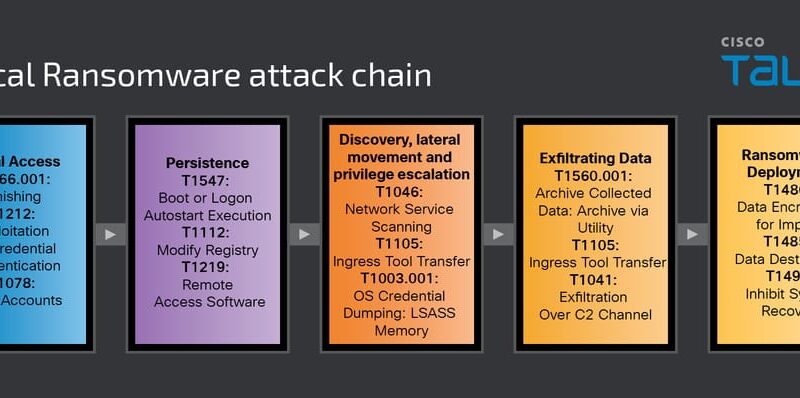

Több mint egy tucat kiemelkedő ransomware csoport átfogó vizsgálata alapján számos közös vonást azonosítottak a Talos kutatói a taktikákban, technikákban és eljárásokban (TTP), valamint számos figyelemre méltó különbséget és kiugró értéket is megállapítottak.

A Talos tanulmányai azt mutatják, hogy a legtermékenyebb ransomware szereplők a célzott hálózatokhoz való kezdeti hozzáférés megszerzését helyezik előtérbe, és a leggyakoribb mechanizmus az érvényes fiókok használata. A hitelesítő adatokért folytatott adathalászat gyakran megelőzi ezeket a támadásokat, és ez a tendencia az összes incidensnél megfigyelhető, amely összhangban van a Talos 2023-as évről szóló jelentésükkel. Az elmúlt évben számos csoport egyre inkább kihasználta a nyilvános alkalmazások ismert és zero-day sérülékenységeit, így ez a kezdeti hozzáférés egyik leggyakoribb vektora.

Az AlphV/Blackcat és a Rhysida csoportok alkalmazzák a legszélesebb körű TTP-ket. A szivárogtató oldalak alapján a legtöbb áldozatot a LockBit, az Alphv és a Play ransomware csoportok szedték.

A top 3 kezdeti hozzáférési vektor:

- Publikus alkalmazás kihasználása (T1190)

- Phishing – Spear phishing csatolmánnyal (T1566.001)

- Érvényes fiókok (T1078)

A Talos IR-megbízásainak elemzése, amely a nyilvános alkalmazásokban lévő kritikus sérülékenységek ransomware szereplők általi kihasználására összpontosított, három sérülékenységet tárt fel, amelyeket rendszeres kihasználnak a szereplők: CVE-2020-1472, CVE-2018-13379 és CVE-2023-0669. Ezeknek és más kritikus sérülékenységeknek a kihasználása kezdeti hozzáférést biztosíthat, és a jogosultságok kiterjesztéséhez vezethet.