A 7777 botnet (Quad7 botnet) elemzése

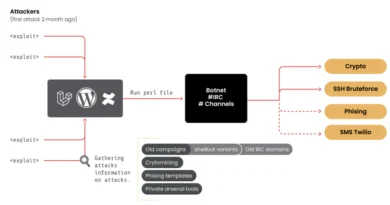

2023. október 19-én Gi7w0rm és Dunstable Toblerone független kutatók blogbejegyzést tettek közzé a Quad7 vagy 7777 botnetről, amely a kompromittált eszközökön megnyitott 7777-es TCP porthoz kapcsolódik, amely egy rejtélyes xlogin: bannert jelenít meg. Ez a botnet arról ismert, hogy Socks5 proxykat telepít a kompromittált eszközökre, hogy rendkívül lassú „bruteforce” támadásokat továbbítson a Microsoft 365 fiókok ellen számos szervezet ellen világszerte.

A Sekoia.io-nál a megfigyelt Microsoft 365 fiókok 0,11%-ánál észlelték ezeket a támadásokat, és azóta követik ezt a botnetet, amióta az Intrinsec kollégái megosztották velük az eredményeiket. A Sekoia.io vizsgálata lehetővé tette számukra, hogy elfogják a Quad7 botnet által kompromittált TP-Link routerre telepített hálózati kommunikációt és rosszindulatú szoftvereket Franciaországban. Értelmezésük szerint a Quad7 botnet üzemeltetői a kompromittált TP-Link routereket arra használják, hogy password spraying támadásokat továbbítsanak a Microsoft 365 fiókok ellen. A Quad7 botnet tevékenységét inkább BEC (Business E-mail Compromise) lehetséges hosszú távú kiberbűnözői tevékenységével, mintsem egy APT szereplővel hozták összefüggésbe.

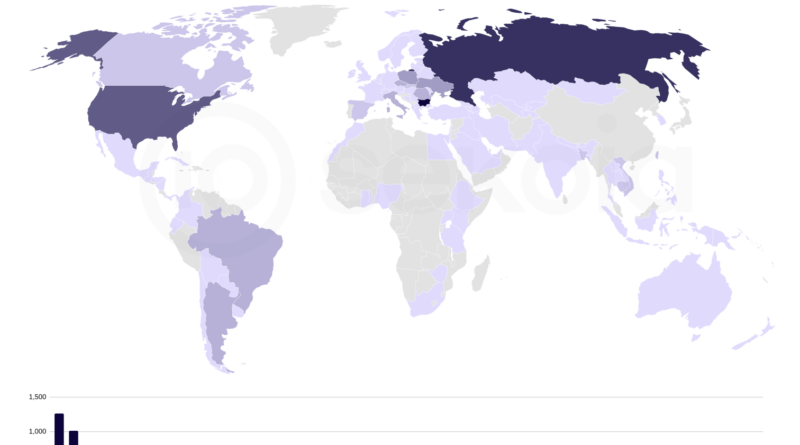

Bizonyos megválaszolatlan kérdések azonban továbbra is fennállnak a routerek kompromittálásához használt exploitok, a botnet földrajzi eloszlása és a csoport egy konkrét kiberszereplőhöz való hozzárendelése tekintetében.

A Sekoia megosztotta a Quad7 botnettel kapcsolatos IOC-kat (Indicators of Compromise).