Hogyan tette lehetővé a CVE-2024-23897 a ransomware támadást az indiai bankok ellen

2024. augusztus 1-jén a lakossági fizetések kezdtek megzavarodni az indiai bankokban, és hírek érkeztek, amelyek szerint a Brontoo Technology Solutions – a C-Edge Technologies-al együttműködő cég, amely a TCS (Tata Consultancy Services) és az SBI (State Bank of India) közös vállalkozása, az NPCI (National Payment Corporation of India) szerint ransomware támadás áldozatává vált. A C-Edge elsősorban szövetkezeti és regionális vidéki bankok számára nyújt technológiai szolgáltatásokat.

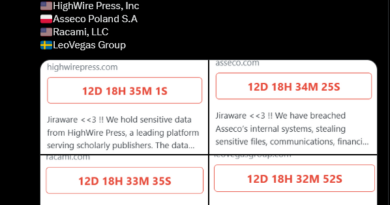

A CloudSek kutatása megerősítette, hogy a RansomEXX csoport volt felelős a támadásért. Ez a csoport egy nagyon jól ismert szervezet, amely ransomware támadásokat hajt végre vállalkozások, kormányzati szervezetek, bankok, az egészségügy és más ágazatok ellen. A RansomEXX 2018 óta aktív, Defray777 néven debütált, és végül 2020-ban vált ismertté. A gyanú szerint ez a csoport Kelet-Európából vagy Oroszországból tevékenykedik. 2024 márciusában a RansomEXX csoporthoz kapcsolódó jelentős ransomware támadás érte a perui védelmi minisztériumot. Ez az esemény rávilágított arra, hogy a csoport képes beszivárogni fontos kormányzati intézményekbe, kiemelve, hogy magas rangú szervezeteket vesznek célba, és hogy a zsarolóvírusok milyen következményekkel járhatnak a kritikus infrastruktúrára nézve.

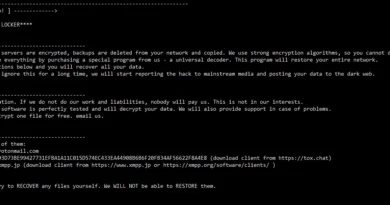

A Brontoo Technology Solutions jelentést nyújtott be a CertIn-hez (Indian Computer Emergency Response Team), amelyből kiderült, hogy a támadás egy rosszul konfigurált Jenkins-szerverről indult, ami elindította az események láncolatát. A további elemzés szerint a kiberszereplő a CVE-2024-23897-et használta fel az áldozat környezetéhez való kezdeti jogosulatlan hozzáférés megszerzéséhez. A CVE-2024-23897 egy kritikus sérülékenység (CVSS: 9.8) a Jenkins parancssori felületén. A Jenkins az args4j könyvtárat használja a CLI-parancsok feldolgozása során a Jenkins vezérlőn a parancsargumentumok és opciók elemzésére. Ez a parancselemző rendelkezik egy olyan funkcióval, amely az argumentumban egy fájl elérési útvonalát követő @ karaktert a fájl tartalmával helyettesíti (expandAtFiles). Ez a funkció alapértelmezés szerint engedélyezve van, és a Jenkins 2.441 és korábbi, valamint az LTS 2.426.2 és korábbi verziók nem tiltják le. Ez lehetővé teszi a támadók számára, hogy tetszőleges fájlokat olvassanak a Jenkins vezérlő fájlrendszerén a Jenkins vezérlő folyamat alapértelmezett karakterkódolásával.