Kínai hackerek kihasználják a Cisco switchek zero-day hibáját

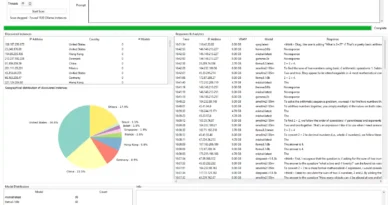

Részletek derültek ki arról, hogy egy Kínához köthető kiberszereplő kihasználta Cisco switchek nemrég nyilvánosságra hozott, mostanra javított zero-day biztonsági hibáját, hogy átvegye az irányítást a készülékek felett, és elkerülje a felderítést. A Velvet Ant nevéhez köthető tevékenységet az év elején figyelték meg, és a CVE-2024-20399 (CVSS score: 6.0) kihasználásával testreszabott rosszindulatú szoftverek szállítására és a kompromittált rendszer feletti széleskörű ellenőrzés megszerzésére irányult, megkönnyítve az adatok kiszivárgását és a tartós hozzáférést.

„A zero-day exploit lehetővé teszi a switch menedzsment konzolhoz érvényes rendszergazdai hitelesítő adatokkal rendelkező támadó számára, hogy kiszabaduljon az NX-OS parancssori felületéről (CLI), és tetszőleges parancsokat hajtson végre a Linux alapú operációs rendszeren – áll a Sygnia kiberbiztonsági vállalat jelentésében. a Velvet Ant először az izraeli kiberbiztonsági vállalat kutatóinak figyelmét egy többéves kampány kapcsán keltette fel, amely egy meg nem nevezett, Kelet-Ázsiában található szervezetet célzott meg, kihasználva az F5 BIG-IP készülékeket, hogy a kompromittált környezetben perzisztenciát hozzanak létre.

A CVE-2024-20399 lopakodó kihasználása a múlt hónap elején látott napvilágot, ami arra késztette a Cisco-t, hogy biztonsági frissítéseket adjon ki a hiba javítására. A VELVETSHELL névre keresztelt hasznos teher két nyílt forráskódú eszköz, egy Tiny SHell nevű Unix backdoor és egy 3proxy nevű proxy segédprogram összeolvadása. Támogatja a tetszőleges parancsok futtatására, fájlok letöltésére/feltöltésére, valamint a hálózati forgalom proxyként történő továbbítására szolgáló alagutak létrehozására szolgáló képességeket is. „A ‘Velvet Ant’ működési módja rávilágít a kockázatokra és kérdésekre a harmadik féltől származó készülékekkel és alkalmazásokkal kapcsolatban, amelyeket a szervezetek beüzemelnek” – közölte a vállalat. „Sok készülék fekete doboz jellege miatt minden egyes hardver vagy szoftver potenciálisan olyan támadási felületté válhat, amelyet egy ellenfél képes kihasználni.