The DFIR Report – BlackSuit ransomware fertőzés

A The DFIR Report 2023 decemberében megfigyelt egy behatolást, amelynek első jele egy szokatlanul nagy méretű Cobalt Strike beacon végrehajtása volt. A beacon végrehajtása után nem volt azonnali követő tevékenység. A behatolás kezdeti hozzáférési szállítási módja továbbra is tisztázatlan, mivel nem állt rendelkezésre bizonyíték. A Cobalt Strike C2 beacon forgalma a CloudFlare által kezelt IP-címekre irányult, amely proxy-kiszolgálóként működött az áldozat hálózata és a csapatuk szervere között.

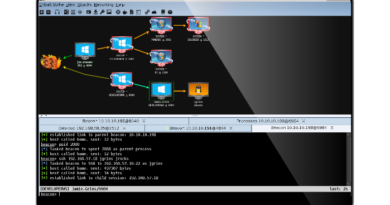

Körülbelül hat órával a kezdeti végrehajtás után a kiberszereplő Windows segédprogramokat, például a systeminfo és az nltest programot használta a rendszer és a környezet enumerálásához. Ezt követően AS-REP Roasting és Kerberoasting támadásokat hajtottak végre két tartományvezérlő ellen a Rubeus segítségével, amelyet a Cobalt Strike segítségével a memóriában hajtottak végre. Ezt követően a kiberszereplő a Cobalt Strike beacon-on keresztül memóriában futtatta a Sharphoundot, és a kimenetet lemezre mentette. Körülbelül tíz perccel a kezdeti felfedezés után a kiberszereplő végrehajtotta az első oldalirányú mozgást. SMB-n keresztül továbbított egy Cobalt Strike beacon-t, és egy szolgáltatáson keresztül végrehajtotta azt egy másik munkaállomás kompromittálására. Ezen a munkaállomáson az LSASS-hoz fértek hozzá, hogy a memóriából megszerezzék a hitelesítő adatokat.

A behatolás második napján a kiberszereplő több Cobalt Strike beacon-t telepített munkaállomásokra és kiszolgálókra, és további oldalirányú mozgásra használta az RDP-t is. A kiberszereplő több SystemBC futtatható programot telepített az egyik fájlkiszolgálón. A második futtatható program egy registry run kulcson keresztül prezisztenciát hozott létre, és új parancs- és vezérlőcsatornát nyitott. A második nap forgalmas tevékenysége után a behatolás elhallgatott. A hetedik napon a Cobalt Strike parancs- és vezérlési tartomány a behatolás hátralévő idejére leállította a CloudFlare használatát, és egy Amazon AWS IP-címre váltott.

A nyolcadik napon a kiberszereplő egy új PowerShell Cobalt Strike beacon-t telepített egy tartományvezérlőre, amely ezúttal egy külön parancs- és vezérlőszerverre mutatott. A fenyegető többször is megpróbálta futtatni az ADFind-ot, de minden alkalommal kudarcot vallott. Öt nappal később a kiberszereplő visszatért, hogy véglegesítse a céljait. Ezúttal az ADFind sikeresen végrehajtásra került, majd a Get-DataInfo.ps1 PowerShell szkript végrehajtása következett. Az utolsó lépés a BlackSuit ransomware bináris verziójának, a qwe[.]exe-nek a telepítése volt, amelyet SMB-n keresztül terjesztettek a távoli rendszereken a C$ megosztáson keresztül. A támadó ezután manuálisan csatlakozott ezekhez a rendszerekhez RDP segítségével, hogy futtassa a ransomware-t. A végrehajtást követően a ransomware a vssadmin segítségével törölte az shadow copy-kat, mielőtt titkosította volna a gépeket. A Time to Ransomware (TTR) alig 328 óra volt, ami 15 naptári napot ölelt fel, amíg a fájlokat titkosították és elhelyezték a BlackSuit váltságdíjfizetési feljegyzés az asztali számítógépeken és mappákban.