A Predator Spyware infrastruktúra visszatér a leleplezés és a szankciók után

Az Intellexa Predator kémprogram tevékenysége az amerikai kormány leleplezését és szankcióit követően csökkenni látszott. Az Insikt Group legújabb megállapításai azonban azt mutatják, hogy a Predator infrastruktúrája a felderítés elkerülésére és a felhasználók anonimizálására szolgáló módosításokkal visszatért. Ez az újbóli megjelenés rávilágít a Predator folyamatos használatára olyan országokban, mint a Kongói Demokratikus Köztársaság (KDK) és Angola. Bár a Predator továbbra is jelentős adatvédelmi és biztonsági kockázatot jelent, különösen az olyan magas rangú személyek, mint a politikusok és vezetők számára, az új infrastrukturális változások megnehezítik a felhasználók nyomon követését.

Miután az Intellexa, a hírhedt Predator kémprogram készítője szankciókkal és leleplezéssel szembesült, a Predator-tevékenység észrevehető csökkenése volt megfigyelhető. Az Insikt Group friss elemzése szerint azonban a Predator még messze nem tűnt el. A kémprogram infrastruktúrája újra felbukkant, és újból veszélyezteti a magánéletet és a biztonságot. Visszatérésével az üzemeltetők új módszereket vezettek be tevékenységük elfedésére, ami megnehezíti a támadásaik nyomon követését és attributálását. 2024-ben a nyilvános jelentések és az amerikai kormány szankciói a Predator kémprogramok tevékenységének erőteljes csökkenéséhez vezettek. Akkor úgy tűnt, hogy a kémprogramokkal való visszaélés megfékezésére irányuló globális politikai erőfeszítések jelentős előrelépést tettek. Ez a kifinomult kémprogram, amelyet elsősorban kormányzati szereplők használnak, lehetővé teszi az üzemeltetők számára, hogy beszivárogjanak az eszközökbe, hozzáférjenek az érzékeny adatokhoz, például üzenetekhez és kapcsolatokhoz, sőt, a felhasználó tudta nélkül aktiválják a kamerákat és mikrofonokat. A Predator üzemeltetői jelentősen továbbfejlesztették infrastruktúrájukat, és a felderítés elkerülése érdekében összetett rétegeket építettek be. Az új infrastruktúra egy további szintet is tartalmaz a többszintű terjesztési rendszerében, amely anonimizálja az ügyfelek műveleteit, így még nehezebbé téve annak azonosítását, hogy mely országok használják a kémprogramot.

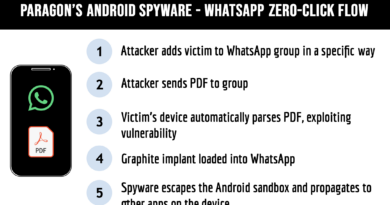

A változások ellenére a működési mód nagyrészt ugyanaz marad. A kémprogram valószínűleg továbbra is a one-click és a zero-click támadási vektorokat használja, kihasználva a böngészők sérülékenységeit és a hálózati hozzáférést, hogy telepítse magát a célzott eszközökre. Bár a Pegasushoz hasonló, teljesen távoli, zero-click támadásokról nem érkezett jelentés, a Predator továbbra is veszélyes eszköz marad a magas rangú személyeket célba vevő szereplők kezében.