Észak-koreai hackerek az energia- és űrkutatási iparágakat célozzák az új MISTPEN malware-rel

Egy Észak-Koreához köthető kiberkémkedő csoportot figyeltek meg, amely munkahelyi témájú adathalász-csalikat használ, hogy az energia- és űrkutatási ágazatok áldozatait célba vegye, és megfertőzze őket egy korábban nem dokumentált, MISTPEN nevű backdoor-ral. A tevékenységcsoportot a Google tulajdonában lévő Mandiant UNC2970 néven követi nyomon, és elmondása szerint átfedésben van a TEMP.Hermit nevű fenyegető csoporttal, amelyet széles körben Lazarus Group vagy Diamond Sleet (korábban Zinc) néven is emlegetnek.

A kiberszereplő legalább 2013 óta világszerte kormányzati, védelmi, távközlési és pénzügyi intézményeket vesz célba, hogy olyan stratégiai információkat gyűjtsön, amelyek elősegítik Észak-Korea érdekeit. A csoport állítólag a Reconnaissance General Bureau (RGB) nevű szervezethez kapcsolódik. A Mandiant megfigyelte, hogy az UNC2970 különböző, az Egyesült Államokban, az Egyesült Királyságban, Hollandiában, Cipruson, Svédországban, Németországban, Szingapúrban, Hongkongban és Ausztráliában található szervezeteket szemelt ki. „Az UNC2970 álláshirdetések ürügyén, neves vállalatok toborzójának álcázva magát, veszi célba az áldozatokat” – áll az új elemzésben, hozzátéve, hogy másolja és módosítja az állásleírásokat a célprofiloknak megfelelően. „Ráadásul a kiválasztott munkaköri leírások a vezetői/menedzseri szintű alkalmazottakat célozzák meg. Ez arra utal, hogy a fenyegető szereplő célja, hogy hozzáférjen olyan érzékeny és bizalmas információkhoz, amelyek jellemzően a magasabb szintű alkalmazottakra korlátozódnak.”

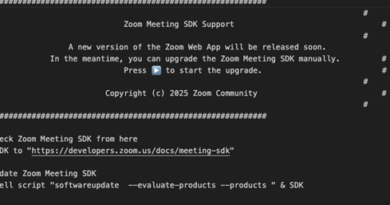

Az Operation Dream Job néven is ismert támadási láncolatok spear-phishing csalik használatával próbálnak kapcsolatba lépni az áldozatokkal e-mailben és WhatsAppon keresztül, hogy bizalmat építsenek, mielőtt egy rosszindulatú ZIP archív fájlt küldenének át, amelyet munkaköri leírásnak álcáznak. Érdekes módon a leírás PDF-fájlja csak az archívumban található Sumatra PDF nevű legitim PDF-olvasó alkalmazás trójai változatával nyitható meg, amely a BURNBOOK nevű indítóprogrammal juttatja el a MISTPEN-t. A trójaiak a MISTPEN-t a BURNBOOK nevű indítóprogrammal juttatják el a felhasználóhoz. Érdemes megjegyezni, hogy ez nem jelent ellátási láncot érintő támadást, és a szoftverben sincs sebezhetőség. A támadás során inkább egy régebbi Sumatra PDF-verziót használtak, amelyet a fertőzési lánc aktiválásához használtak fel. Ez egy kipróbált és bevált módszer, amelyet a hackercsoport már 2022-ben alkalmazott, és mind a Mandiant, mind a Microsoft kiemelte, hogy számos nyílt forráskódú szoftvert, többek között a PuTTY, KiTTY, TightVNC, Sumatra PDF Reader és muPDF/Subliminal Recording szoftver telepítőjét használják ezekhez a támadásokhoz.