Európai bankok újra támadás alatt

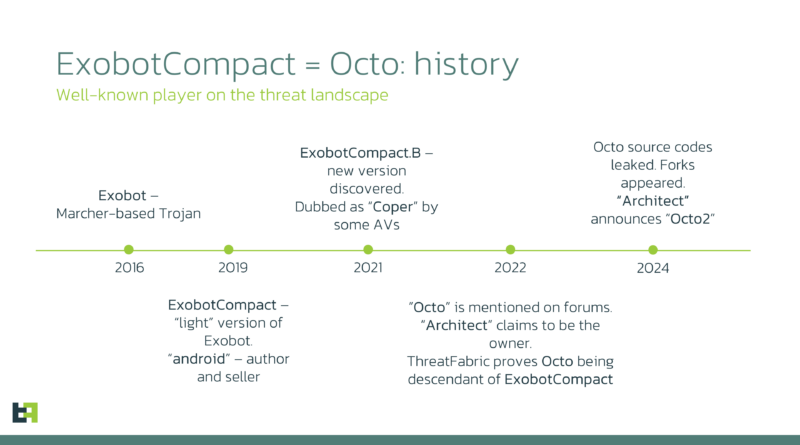

Az Octo (ExobotCompact) egy figyelemre méltó kártevőcsalád a jelenlegi mobil fenyegetések között. Ez uralja a ThreatFabric által idén megfigyelt egyedi minták számát tartalmazó táblázatokat. Ennek fényében egy új verzió felfedezése, amelyet a készítője „Octo2”-nek nevezett el, potenciálisan megváltoztathatja a fenyegetésképet és a mögötte álló szereplők Modus Operandiját. A ThreatFabric jelentése részleteket tár fel a kártevőcsalád jelenlegi állapotáról, kiemeli a frissítéseket, és előrejelzéseket tesz az Octo (ExobotCompact) kártevőcsalád jövőjére vonatkozóan.

Az Octo2 új funkciói:

Fokozott RAT-stabilitás.

Az Octo2 fejlesztői frissítették a rosszindulatú szoftver RAT-képességeit, hogy növeljék a stabilitást és csökkentsék a távoli munkamenetek során a kapcsolat késleltetését. Bevezettek egy speciális „SHIT_QUALITY” (sic) távoli munkamenet-beállítást, amelyet az üzemeltető adhat meg, hogy csökkentse az interneten keresztül a C2 felé továbbított adatmennyiséget, és így növelje a kapcsolat stabilitását még a rossz kapcsolattal rendelkező hálózatokon is. Ha ez a beállítás be van állítva, akkor az Octo2 csökkenti a C2-re küldött képernyőképek minőségét azáltal, hogy minden egyes képpontot a szokásos bájtok számának felével kódol, a képet szürkeárnyalatban rögzíti, és a JPEG-be való konvertáláskor csökkenti a minőséget.

Továbbfejlesztett elemzési és felderítés elleni technikák.

Az Octo mindig is kifinomult és fejlett elemzési és felderítésgátló technikáiról volt ismert. Amint arról az Octo-ról szóló korábbi blogbejegyzésben is beszámolt a ThreatFabric, a fő hasznos terhet natív kód használatával dekódolták, ami kihívást jelent a kézi és az automatikus elemzés számára, és következésképpen megnehezíti a rosszindulatú szoftverek felderítését. Az Octo2-ben a fejlesztők a korábbi változatokhoz képest még kifinomultabb folyamatot valósítottak meg a rosszindulatú kód obfuszkálására. A végrehajtási folyamat több lépésből áll, beleértve egy további natív könyvtár dekódolását és dinamikus betöltését, amely a rosszindulatú hasznos teher dekódolásáért, a titkosítási kulcsok és a C2 tartománynevek generálásáért felelős.

Kommunikáció a C2-vel és a tartománygeneráló algoritmussal (DGA)

A legújabb verziókban az Octo2 egy Domain Generation Algorithm (DGA) algoritmust használ a tényleges C2 szerver nevének generálásához. Ez a technika lehetővé teszi a kiberbűnözők számára, hogy menet közben frissítsék a domainneveket anélkül, hogy a mintákat újra kellene generálniuk (valamint hogy az ismert szerverek leállítása után könnyen új szervereket állíthassanak fel új nevekkel). A DGA-k ismert korlátja, hogy az algoritmus ismeretében a kutatók és az AV-gyártók könnyen megjósolhatják a kiberbűnözők által generált összes jövőbeli domainnevet, és proaktívan blokkolhatják azokat. Ennek ellenére az Octo2 szerzői úgy döntöttek, hogy ezt a megközelítést alkalmazzák, és egy saját, dátumalapú algoritmussal álltak elő.

A C2-hez küldött adatok titkosításához használt kulcs levezetését is frissítették: a statikus, hard coded kulcs helyett a kártevő minden egyes, a C2-hez intézett kéréshez új kulcsot generál.